Introducción

La información valiosa y sensible es la piedra angular de todas las empresas. Esta es la única razón por la que la ciberseguridad se ha convertido en una parte esencial de las empresas de todos los tamaños. ¿Dispone su empresa de una solución sólida y eficaz para defenderse de un ciberataque? ¿Ha revisado las medidas de servicio y comprobado si hay alguna laguna en el sistema? Todas las empresas necesitan la seguridad informática como objetivo principal, ya que proporciona una interfaz segura para trabajar y elimina cualquier posible amenaza o ataque. Si una empresa despliega una estrategia de ciberseguridad, ayuda al sistema a prever posibles robos, interpretaciones o recuperaciones de datos.

¿Qué es la ciberseguridad?

![]()

La ciberseguridad es una combinación de varias capas de un módulo preconstruido. Ayuda a proteger el sistema contra las violaciones de datos y las amenazas cibernéticas, es decir, el malware. Los ataques cibernéticos son muy comunes hoy en día y son cada vez más populares, ya que los hackers pueden entrar fácilmente en los cofres de seguridad tradicionales y antiguos. Al darse cuenta de la importancia de la ciberseguridad en las empresas, muchas empresas están aplicando sus medidas de seguridad.

A diferencia de los métodos tradicionales de robo, los delincuentes y hackers encuentran en los ciberataques una forma fácil y cómoda de recopilar toda la información almacenada en un sistema y utilizarla en consecuencia. Los ataques son cada vez más avanzados a medida que los delincuentes implementan herramientas de pirateo con la ayuda del aprendizaje automático, la inteligencia artificial y las nuevas tecnologías. Así, descubrir puertas traseras en un sistema tradicional existente es bastante fácil para los hackers. Así pues, todas las empresas necesitan desarrollar una sólida estrategia de ciberseguridad.

Estadísticas de ciberseguridad

- Se prevé que elempleo de analistas de seguridad de la información crezca un 35% de 2021 a 2031, mucho más rápido que la media de todas las ocupaciones.

- Según las predicciones, el gasto mundial en productos y servicios de ciberseguridad superará el billón de dólares acumulado en los cinco años comprendidos entre 2017 y 2021.

- Con el aumentomedio de lasreclamaciones de seguros cibernéticos de 145.000 USD en 2019 a 359.000 USD en 2020, existe una creciente necesidad de mejores fuentes de información cibernética, bases de datos estandarizadas, informes obligatorios y concienciación pública.

- Se calcula que el 41% de las empresas tienen más de 1.000 archivos confidenciales, incluidos números de tarjetas de crédito e historiales médicos, sin proteger.

Desarrollo de una estrategia de ciberseguridad

Se necesitan múltiples capas de escudos para defenderse de cualquier ataque. La estrategia de ciberseguridad se diseña de modo que pueda impedir cualquier acceso no autorizado con sus escudos incorporados. Por lo tanto, una estrategia planificada de este tipo protege contra ataques, destrucción de datos o extorsión de dinero a través de canales de puerta trasera.

En ocasiones, estos ataques pueden ser muy peligrosos al manipular datos almacenados de todo tipo. Un ataque también puede perturbar sus hábitos cotidianos, lo que puede influir en los hackers para que utilicen sus valiosos datos en su contra. Una estrategia de ciberseguridad bien estructurada consta de varias capas.

![]() (Analicemos brevemente la importancia de estas capas).

(Analicemos brevemente la importancia de estas capas).

Seguridad de la información

¿Se imagina una empresa sin información? Todas las empresas funcionan con la ayuda de la información. Si no se coloca ningún cofre de seguridad, el sistema corre un peligro real. Los datos o la información son el concepto central de una empresa, ya que todos los registros de transacciones comerciales, detalles comerciales, registros de facturación, registros de clientes y registros de empleados se almacenan en el sistema. Desafortunadamente, si el sistema es inseguro, puede arruinar brutalmente el negocio.

Seguridad de las infraestructuras

La seguridad de la infraestructura empresarial es esencial porque contiene todo el hardware y el software del sistema existente. Si el sistema se ve comprometido, podría ser la peor situación para cualquier empresa, ya que no podrían realizar ninguna acción a través del hardware y el software estaría en manos inseguras. La implementación de DDoS (Denegación de Servicio Distribuida) e IoT (Internet de las Cosas) en la seguridad de la infraestructura ha ayudado a construir un sólido cortafuegos para proteger contra ransomware, malware, acceso no autorizado, escudos para agujeros traseros y todo tipo de ataques de phishing.

Seguridad de las aplicaciones

Las aplicaciones son capaces de almacenar las preocupaciones de seguridad que se construyen en la fase de desarrollo de la aplicación. Evita la piratería del código, el robo de datos o la manipulación de la programación de aplicaciones. El despliegue de medidas de seguridad en el desarrollo de aplicaciones para proteger contra el acceso no autorizado debe ser fuertemente construido para mantener la plataforma de aplicaciones funcionando sin problemas.

Seguridad de las redes

El mundo digital para cualquier empresa se basa completamente en la conexión en red de múltiples sistemas. La red en nube es un ejemplo de red perfecta y segura que funciona a la perfección. La red mantiene segura la usabilidad de la infraestructura empresarial. Evita cualquier proliferación en la red de una posible amenaza o ataque de malware. Cada capa del canal de red se defiende de cualquier agresión externa, malware o ataque de suplantación de identidad.

Seguridad en la nube

La seguridad en la nube se ha convertido en una de las herramientas más populares. Se trata de un conjunto de programas diseñados para proporcionar una mayor protección frente a las amenazas internas y externas. Todas las empresas deben adquirir seguridad en la nube, ya que presenta la transformación digital de parches de seguridad de alta calidad. En los últimos años, la seguridad en la nube se ha orientado hacia estrategias de desarrollo digital para formar la migración a la nube de las empresas. El sistema de gestión de la nube utiliza herramientas y tecnologías de alta seguridad para que toda la empresa funcione sin problemas.

Recuperación en caso de catástrofe y gestión de la seguridad

![]()

Una empresa de consultoría informática no reconoce la necesidad de herramientas de recuperación de desastres y gestión de la seguridad hasta que se ven atrapados. Los hackers acceden al control de los datos y los fondos de los clientes se van por el desagüe. Un buen plan de recuperación ante desastres consta de varias cosas, como aprovechar un enfoque integral y regular el sistema para que se actualice automáticamente. Implica un enfoque multicapa de alto nivel para la gestión de la seguridad.

Diferentes políticas de seguridad informática

**Laspolíticas de seguridad informática **siempre constan de su ámbito de aplicación, su objetivo y las medidas que deben tomarse. Viene por separado si deben establecerse con la lista de procedimientos. Además, ayuda a identificar el resultado de no incluirlas. Estas políticas son esenciales, confidenciales e integrales para la información. Analicemos los distintos enfoques de las políticas de seguridad:

Política de acceso remoto

La política de acceso remoto permite a cualquier host conectarse a Internet y está diseñada para minimizar el uso no autorizado de recursos externos. El mismo planteamiento se aplica a todo el personal, incluidas todas las posibilidades de uso del programa de aplicación dentro del sistema. El procedimiento puede buscar la encriptación de datos y el acceso VPN.

Política de creación y gestión de contraseñas

La política de creación de contraseñas se acerca a la aplicación de los documentos de salvaguardia, que tiene un sistema de contraseñas fuertes y seguras. Permite que el sistema utiliza contraseñas fuertes y seguras para revisar un proceso documentado adecuadamente para crear, desarrollar y cambiar los riesgos de reutilización de contraseñas antiguas. La política hace hincapié en la importancia de elegir una contraseña fuerte que añade funcionalidad para cambiar las contraseñas temporales y reutilizar las antiguas.

Política de conservación de datos

Esta política se refiere a cómo se guardarán y eliminarán los datos. Esta política permite eliminar los datos obsoletos y dejar espacio para almacenar los nuevos. La política de conservación de datos incluye los datos, transacciones, contratos y mensajes de correo electrónico. Esta política ayuda a mantener seguros los datos confidenciales que cumplen las directrices normativas.

Política de seguridad de la red

Esta política trabaja en la red y aporta soluciones viables al sistema. Esta política garantiza que el sistema utilice el hardware, el software y los mecanismos de procedimiento adecuados. La política de seguridad de la red garantiza que el sistema funcione bien y que todo esté controlado. Al mismo tiempo, se generan registros de todos los datos que se pueden recuperar en cualquier momento durante la comprobación del rendimiento del sistema y se debe realizar una auditoría del sitio web para mantener la red a salvo de los atacantes.

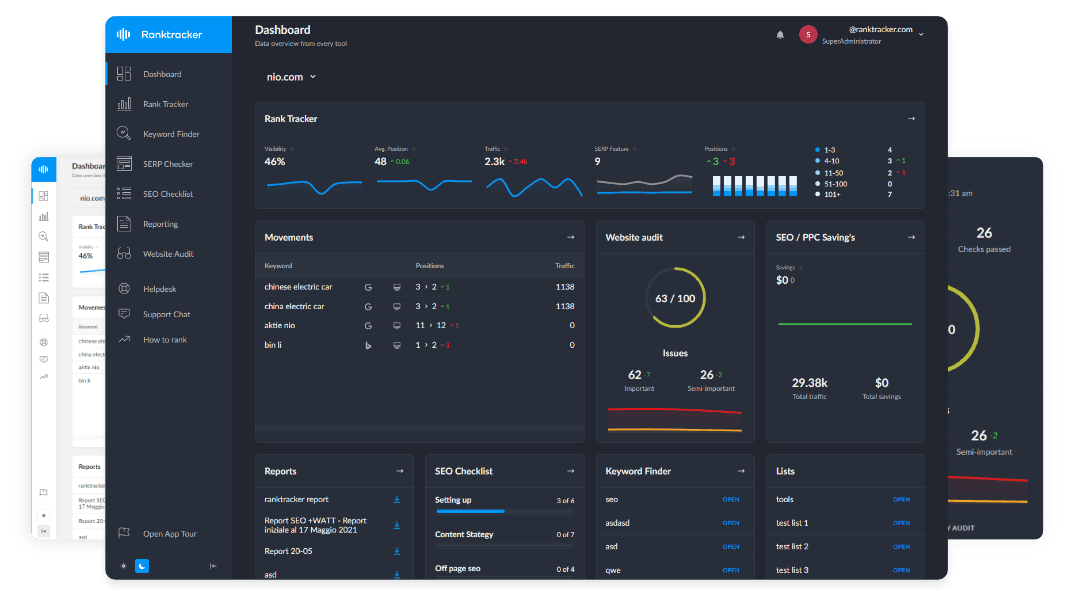

La plataforma todo en uno para un SEO eficaz

Detrás de todo negocio de éxito hay una sólida campaña de SEO. Pero con las innumerables herramientas y técnicas de optimización que existen para elegir, puede ser difícil saber por dónde empezar. Bueno, no temas más, porque tengo justo lo que necesitas. Presentamos la plataforma todo en uno Ranktracker para un SEO eficaz

¡Por fin hemos abierto el registro a Ranktracker totalmente gratis!

Crear una cuenta gratuitaO inicia sesión con tus credenciales

Un ejemplo: una empresa informática informa a la ISO cada vez que se produce un error, y el sistema lo soluciona. La red debe identificar este proceso para procesarlo en consecuencia.

Ventajas del uso de políticas de seguridad

Las políticas de seguridad de cualquier empresa son algo imprescindible. Veamos algunas de sus principales ventajas.

Mantenga seguros los correos electrónicos

Los correos electrónicos son la forma más fácil y cómoda de inyectar malware en su sistema. Estos correos suelen contener información maliciosa o pequeñas aplicaciones que se ejecutan en su sistema y propagan la infección a su hardware y software. Es una buena práctica adelantar a sus empleados la información sobre las políticas de seguridad. También puede poner en práctica lo siguiente:

- Evite los correos electrónicos desconocidos que contengan algún tipo de archivo adjunto.

- No reaccione ante títulos sospechosos y llamativos.

- No haga clic simplemente en los enlaces en los que se puede hacer clic. Pueden contener virus que pueden dañar su sistema.

- Utilice siempre aplicaciones de correo electrónico seguras como Gmail, MSN, etc., para evitar remitentes desconocidos.

Gestione correctamente su contraseña

La contraseña fácil que generalmente contiene nombre, número de móvil, número de casa, cumpleaños, etc., son fácilmente rastreables, y hay veces que podrían ser fácilmente fugas. No sólo compromete su contraseña permitir que un organismo externo utilice sus recursos y datos personales, sino que también les da acceso a la información confidencial de muchas empresas. A continuación se indican las directrices sobre cómo decidir su contraseña:

- Prefiera siempre una contraseña de 8 caracteres que incluya algunas letras mayúsculas, números y símbolos especiales.

- Memoriza tus contraseñas en lugar de escribirlas en papel. Siempre es necesario saber quién puede acceder a tus archivos y documentos. Si tienes problemas para memorizar las contraseñas, puedes guardarlas en una cartera digital.

- Intercambie las credenciales sólo cuando sea absolutamente necesario.

- Cambie siempre su contraseña en y después de cada 2 meses.

Transferencia de datos segura

La transferencia de datos conlleva riesgos de alta seguridad, por lo que deben procesarse de forma segura en un canal adecuado. Los empleados deben tener deben seguir:

- Evite enviar/recibir/recuperar datos sensibles en dispositivos que no sean el suyo. Estos datos pueden contener registros de clientes, empleados y estructuras de gestión. En caso de robo, esto podría ser muy perjudicial para las organizaciones.

- Si es necesario, comparta datos confidenciales a través de la red informática y evite utilizar WiFi públicas o cualquier red externa.

- Garantiza que el receptor está autorizado a utilizar los recursos que está compartiendo a través de la red que se adhiere a la política de datos adecuada.

¿Por qué necesitamos políticas de seguridad?

Las políticas de seguridad son esenciales para cualquier empresa porque garantizan que el sistema sea seguro y funcione más adecuadamente. Analicemos los puntos clave por los que las políticas de seguridad son muy importantes en el panorama empresarial actual:

Aumenta la eficiencia.

Una empresa que utiliza una política de seguridad mejora la eficacia del trabajo en ese sistema concreto. De este modo, ahorra tiempo suficiente, procesa los datos y utiliza los recursos. Un enfoque eficaz determina las obligaciones y responsabilidades de cada miembro del personal. La política informa al individuo de lo que puede hacer, lo que puede hacer y lo que debe evitar.

Mantiene una adecuada rendición de cuentas.

Si una persona comete un error, el sistema puede volverse inseguro y verse comprometido. Si el sistema falla en seguridad, la organización tiene que hacer una copia de seguridad de la información y realizar una operación estándar para eliminar los errores. Si es necesario, la organización puede tener que emprender acciones legales.

Hace un negocio o lo rompe.

Una empresa tiene que entender que una organización no tiene por qué entregar la información de seguridad a cualquier proveedor asociado con un acuerdo o una transacción. También deben tener mucho cuidado con lo que están proporcionando al proveedor de terceros y si habrá algún problema de seguridad con respecto a la información que un empleado proporciona y la función de rastreo de rango es la mejor para rastrear a sus competidores.

Educa a los empleados sobre los niveles de seguridad.

Una política de seguridad bien ejecutada también puede educar al empleado, informando a los lectores de lo importantes que son los datos y de cómo deben responder con tanta precisión. También pueden leer las directrices sobre cómo reaccionar ante la información confidencial. Esto obliga a los empleados a ser conscientes de la exhaustividad de los datos y les fortalece para trabajar de forma eficaz y segura para la empresa.

Resuma

La seguridad es una preocupación seria para cualquier negocio para funcionar bien y estar por delante en la competencia con los competidores para supervisar los vínculos de retroceso con la función de monitor de vínculos de retroceso. La base de la seguridad en la organización puede medir el nivel. Mantenga sus documentos de negocios seguros y sanos, ingrowth las capacidades del sistema para un buen desempeño. Asegura y mantiene todos los archivos y directorios confidenciales.

La violación de la información es un concepto erróneo para cualquier empresa, la eficiencia de la empresa con la entrega de datos seguros y los enfoques para compartir y recuperar la información debe estar en un nivel de alta seguridad. Las empresas deben adoptar los mejores módulos de seguridad disponibles. Esto ayuda a que toda la información se utilice para las perspectivas empresariales, y no habrá puertas traseras ni portales abiertos para que los piratas informáticos y los profesionales poco éticos roben los datos.