Introducción

¿Le preocupa mantener su información en línea a salvo de ciberataques? Está de suerte. Echa un vistazo a las mejores herramientas de pentesting para mejorar la ciberseguridad. Estas herramientas pueden encontrar vulnerabilidades y mejorar la seguridad de sus activos digitales. Manténgase proactivo frente a las amenazas y proteja sus datos utilizando las herramientas adecuadas. Analicemos las mejores opciones para proteger su presencia en línea.

Visión general de las herramientas de pentesting en ciberseguridad

Las pruebas de penetración en ciberseguridad implican el uso de varias herramientas para encontrar vulnerabilidades.

Algunas herramientas de uso común son nmap, Wireshark, Nessus, Metasploit, hashcat y John the Ripper.

Plataformas como pentest-tools.com y G2 2023 ofrecen una amplia gama de herramientas para realizar pruebas eficientes.

Estas herramientas pueden cartografiar superficies de ataque, explotar vulnerabilidades como la inyección SQL, descifrar contraseñas y generar informes para los equipos de seguridad.

Aircrack-ng y Nessus ayudan a escanear puertos abiertos, encontrar vulnerabilidades y evaluar la seguridad en sistemas en la nube y locales.

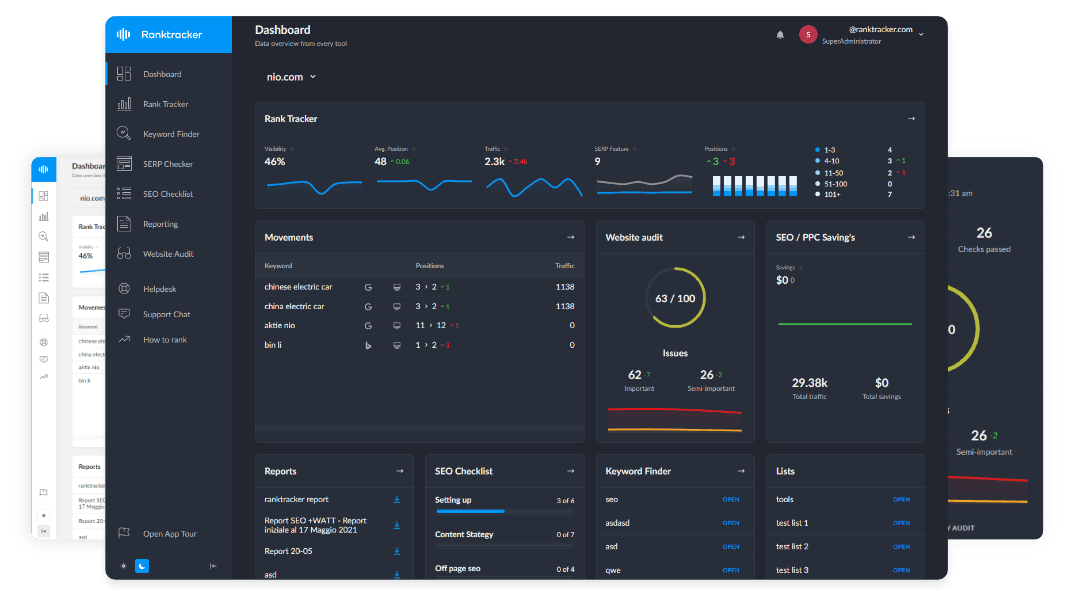

La plataforma todo en uno para un SEO eficaz

Detrás de todo negocio de éxito hay una sólida campaña de SEO. Pero con las innumerables herramientas y técnicas de optimización que existen para elegir, puede ser difícil saber por dónde empezar. Bueno, no temas más, porque tengo justo lo que necesitas. Presentamos la plataforma todo en uno Ranktracker para un SEO eficaz

¡Por fin hemos abierto el registro a Ranktracker totalmente gratis!

Crear una cuenta gratuitaO inicia sesión con tus credenciales

Las técnicas de hacking ético, las metodologías de hacking creativo y el análisis de los protocolos de red también son cruciales para identificar las amenazas en las redes inalámbricas.

Herramientas populares para pruebas de penetración

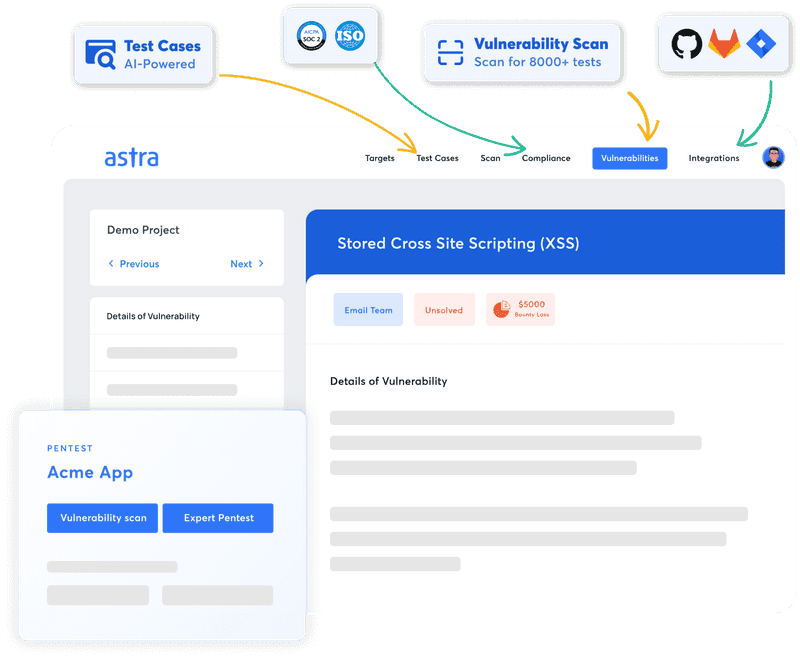

Astra Pentest: La solución Pentest definitiva

Atributos clave:

- Plataforma: Web

- Eficacia de las pruebas: Combina el escaneado automatizado continuo con evaluaciones manuales específicas.

- Precisión: Garantiza la ausencia de falsos positivos.

- Cumplimiento de normas: Se adhiere a PCI-DSS, HIPAA, ISO27001 y SOC2.

- Orientación experta para las correcciones: Disponible.

- Integración perfecta: Incluye Slack, Jira, GitHub, GitLab, Jenkins y mucho más.

- Precios: A partir de $1999 anuales.

La Plataforma Astra Pentest es una herramienta integral de pentesting que combina tecnología de escaneo automatizado mejorada por IA con un minucioso pentesting manual para cumplir con una variedad de puntos de referencia de la industria, incluyendo OWASP TOP 10 y SANS 25.

Gracias a nuestros análisis meticulosamente seleccionados, ofrecemos cero falsos positivos con total confianza, mientras que nuestras exhaustivas pruebas manuales descubren graves amenazas, como infracciones de las pasarelas de pago y fallos lógicos.

Esta solución SaaS fácil de implementar cuenta con una práctica extensión de Chrome para registrar los inicios de sesión, lo que facilita las exploraciones autenticadas detrás de los muros de inicio de sesión sin la molestia de tener que volver a autenticarse repetidamente.

¿Por qué elegir Astra para sus necesidades de Pentesting?

Con la experiencia colectiva de más de 50 años de nuestros ingenieros de seguridad y un repositorio de más de 9.300 pruebas automatizadas y comprobaciones de cumplimiento, Astra equipa a las empresas y a los profesionales de la seguridad con las herramientas que necesitan para cumplir sus objetivos de seguridad de forma eficaz.

Ventajas:

- Se integra sin esfuerzo en su proceso CI/CD.

- Exploración coherente de vulnerabilidades con criterios de exploración actualizados periódicamente.

- Trabaje con expertos en seguridad certificados (OSCP, CEH) que hayan contribuido a los CVE.

- Clasifique y corrija rápidamente las vulnerabilidades.

- Elabore informes a medida que sean fáciles de utilizar tanto para ejecutivos como para desarrolladores.

Limitaciones:

- Sólo ofrece una semana de prueba gratuita.

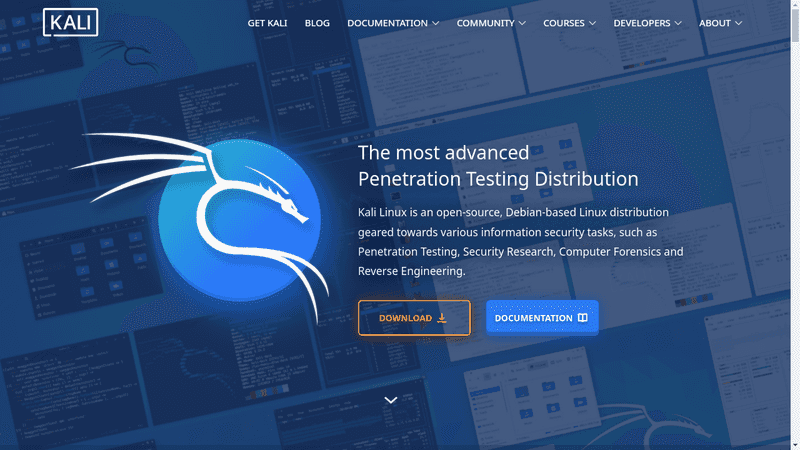

Kali Linux

Kali Linux es un popular sistema operativo utilizado en ciberseguridad para pruebas de penetración. Tiene muchas herramientas para encontrar vulnerabilidades en redes, aplicaciones web, bases de datos y Wi-Fi. Herramientas como Nmap, Wireshark, Nessus, Metasploit, John the Ripper y Aircrack-ng se utilizan habitualmente en Kali Linux. Puede analizar protocolos de red, crear informes sobre vulnerabilidades y descifrar contraseñas.

Kali Linux es conocido por su amplia gama de herramientas de explotación, incluyendo inyección SQL, pruebas de seguridad en la nube y escáneres de vulnerabilidades. Los hackers éticos, los probadores de penetración y los equipos de seguridad suelen elegir Kali Linux por sus potentes funciones y flujos de trabajo de hacking adaptados a entornos de pruebas.

Suite Eructo

Burp Suite es una herramienta utilizada por los pentesters. Ayuda a encontrar vulnerabilidades en aplicaciones web. Algunas de sus principales características son:

- Interceptar el tráfico web

- Detección de vulnerabilidades comunes

- Aprovechamiento de fallos para comprobar los niveles de seguridad

En el escaneado de aplicaciones web, Burp Suite analiza las solicitudes y respuestas. Esto ayuda a los pentesters a detectar problemas de seguridad como inyecciones SQL o cross-site scripting.

La plataforma todo en uno para un SEO eficaz

Detrás de todo negocio de éxito hay una sólida campaña de SEO. Pero con las innumerables herramientas y técnicas de optimización que existen para elegir, puede ser difícil saber por dónde empezar. Bueno, no temas más, porque tengo justo lo que necesitas. Presentamos la plataforma todo en uno Ranktracker para un SEO eficaz

¡Por fin hemos abierto el registro a Ranktracker totalmente gratis!

Crear una cuenta gratuitaO inicia sesión con tus credenciales

Para utilizar Burp Suite eficazmente en pruebas de penetración, combínelo con otras herramientas como Nmap para el escaneo de redes, Wireshark para el análisis de protocolos de red y Metasploit para la explotación automatizada.

Los pentesters pueden crear informes detallados de sus hallazgos con Burp Suite. Esto ayuda a los equipos de seguridad o a los administradores de red a solucionar vulnerabilidades críticas.

Wireshark

Wireshark es una potente herramienta de análisis de seguridad de redes. Captura y analiza el tráfico de red en tiempo real. Esta herramienta ayuda a detectar y analizar las vulnerabilidades de la red. Los pentesters la utilizan para inspeccionar paquetes en busca de exploits como inyecciones SQL. También pueden identificar puertos abiertos, protocolos de red y fallos de seguridad que los atacantes podrían aprovechar.

Wireshark se utiliza habitualmente en pruebas de penetración. Supervisa la actividad de la red, analiza los paquetes de datos y genera informes detallados. Se integra en flujos de trabajo de análisis automatizados con herramientas como Nmap, Nessus y Metasploit para detectar vulnerabilidades.

Los administradores de red y los equipos de seguridad utilizan Wireshark para proteger los activos, especialmente en redes en la nube o inalámbricas. Identifica y mitiga los riesgos de seguridad en aplicaciones web y bases de datos.

Plataformas para herramientas de Pentesting

pentest-tools.com

Pentest-tools.com ofrece una variedad de herramientas para un pentesting eficaz. Estas herramientas cubren el escaneo de redes y la evaluación de vulnerabilidades.

La plataforma incluye escáneres automatizados, herramientas de prueba de aplicaciones web y marcos de explotación. Estas herramientas ayudan a los pentesters a encontrar vulnerabilidades en redes y aplicaciones web.

Herramientas populares como Kali Linux, Burp Suite y Wireshark se utilizan para pruebas de penetración en profundidad en pentest-tools.com. Ayudan con el análisis de protocolos de red, las pruebas de aplicaciones web y el rastreo de paquetes.

Nmap se utiliza para el descubrimiento de redes, Nessus para la exploración de vulnerabilidades y Metasploit para el desarrollo de exploits. Estas herramientas simulan ataques reales.

Pentest-tools.com puede detectar puertos abiertos, vulnerabilidades comunes y vulnerabilidades críticas en entornos de nube. Permite a los equipos de seguridad y a los especialistas en pruebas de penetración realizar evaluaciones exhaustivas.

La plataforma también admite la redacción de informes, flujos de trabajo de hacking creativo y técnicas de explotación ética. Todo ello mejora la seguridad de sitios web y activos en diversos entornos.

g2 2023

G2 2023 es una plataforma de herramientas de pruebas de penetración. Ayuda a encontrar vulnerabilidades en redes y aplicaciones web. La plataforma incluye herramientas como Nmap para escanear redes, Nessus para evaluar vulnerabilidades y Metasploit para explotar vulnerabilidades.

G2 2023 también ofrece Wireshark para analizar protocolos de red, Hashcat para descifrar contraseñas y John the Ripper para comprobar contraseñas. Estas herramientas ayudan a descubrir vulnerabilidades críticas en bases de datos y sitios web.

La plataforma permite a los encargados de las pruebas identificar vulnerabilidades comunes como la inyección SQL en aplicaciones web y los puertos abiertos en entornos de nube. También ayuda a encontrar vulnerabilidades en redes inalámbricas. G2 2023 admite el escaneado y la explotación automatizados de activos, lo que facilita la labor de los equipos de seguridad y los administradores de redes. Además, se centra en la redacción de informes y en técnicas de hacking innovadoras, lo que la convierte en una opción líder en herramientas de pruebas de penetración para la primavera de 2023.

Premios SC 2022

Las herramientas de pentesting ganadoras de los SC Awards 2022 abarcan varias categorías, como seguridad de redes, escaneado de vulnerabilidades, pruebas de aplicaciones web y explotación. Estas herramientas ayudan a identificar y corregir vulnerabilidades críticas detectadas en sitios web, bases de datos y protocolos de red.

Escáneres automatizados como Nessus y Metasploit, junto con herramientas manuales como Wireshark y Hashcat, ayudan en el análisis detallado, encontrando puertos abiertos, vulnerabilidades comunes y puntos potenciales de explotación.

Los SC Awards 2022 reconocen la excelencia de estas herramientas, mostrando la importancia de la piratería creativa, la redacción de informes y las prácticas éticas en ciberseguridad. Estas herramientas establecen un estándar para los administradores de red, los probadores de penetración y los equipos de seguridad, ayudándoles a reforzar sus defensas contra las amenazas en evolución y los ataques sofisticados en la primavera de 2023.

Características principales de las herramientas de Pentesting

Mapa de la superficie de ataque

Al cartografiar las superficies de ataque, los pentesters utilizan diversas herramientas y técnicas para encontrar y analizar posibles puntos de entrada para ciberataques. Estas herramientas pueden incluir escáneres de red como nmap, escáneres de vulnerabilidades como Nessus y marcos de explotación como Metasploit.

Al examinar vulnerabilidades comunes en aplicaciones web, bases de datos, protocolos de red, etc., los pentesters pueden identificar vulnerabilidades cruciales que podrían ser explotadas. Este conocimiento de la superficie de ataque de una organización ayuda a evaluar los riesgos de seguridad en su infraestructura informática.

Trazar un mapa de la superficie de ataque es importante porque ayuda a los equipos de seguridad a priorizar las medidas de seguridad para mejorar las estrategias generales de ciberdefensa. Por ejemplo, al detectar puertos abiertos, vulnerabilidades comunes y puntos débiles explotables, los especialistas en pruebas de penetración pueden ofrecer información práctica a los administradores de red y a los equipos de seguridad informática.

Al abordar estas vulnerabilidades críticas, las organizaciones pueden establecer las salvaguardias necesarias para proteger sus activos y datos de posibles amenazas.

Exploración de vulnerabilidades

El análisis de vulnerabilidades es importante en ciberseguridad. Ayuda a identificar puntos débiles en sistemas y redes que podrían ser explotados por agentes maliciosos.

Las herramientas de pentesting como nmap, nessus y metasploit se utilizan habitualmente para este fin. Estas herramientas escanean redes, bases de datos, aplicaciones web y redes inalámbricas para descubrir vulnerabilidades. Algunos ejemplos son la inyección SQL o las contraseñas débiles.

Los pentesters y los equipos de seguridad utilizan escáneres automatizados para evaluar eficazmente las vulnerabilidades de los protocolos de red, los puertos abiertos y los fallos de seguridad. También utilizan herramientas como hashcat o john the ripper para descifrar contraseñas y wireshark para analizar el tráfico de red en busca de posibles amenazas.

Mediante la realización de análisis de vulnerabilidades y el uso de técnicas creativas de hacking, los pentesters generan informes detallados sobre riesgos, vulnerabilidades críticas y estrategias de mitigación para que las organizaciones protejan sus activos y entornos en la nube.

Este enfoque ayuda a mejorar los flujos de trabajo de seguridad, ofreciendo información sobre las deficiencias de seguridad de la red y estrategias proactivas de gestión de riesgos.

Escaneado de aplicaciones web

Las herramientas de escaneado de aplicaciones web ayudan a identificar vulnerabilidades y amenazas en las aplicaciones web.

Mediante análisis periódicos, los pentesters pueden detectar problemas como la inyección SQL, vulnerabilidades comunes y vulnerabilidades críticas.

Herramientas como Nessus y Metasploit escanean sitios web en busca de puertos abiertos, protocolos de red y puntos débiles explotables.

Este proceso no sólo identifica los puntos débiles, sino que también mejora la seguridad general.

El uso de herramientas como Wireshark, Hashcat o John the Ripper mejora los flujos de trabajo de seguridad.

Al analizar las vulnerabilidades y crear informes, los probadores pueden reforzar la seguridad contra la piratería creativa.

El escaneado periódico es esencial para mantener la seguridad de los sistemas basados en la nube, las redes inalámbricas y las bases de datos.

Exploración de redes

El escaneo de red en las pruebas de penetración implica el uso de herramientas para evaluar la seguridad de la red. Herramientas como Nmap, Nessus y Wireshark son habituales en este proceso.

Se utilizan métodos como el escaneado de puertos, el escaneado de vulnerabilidades y el mapeo de redes. Analizando los puertos abiertos y las vulnerabilidades, los pentesters pueden encontrar puntos débiles críticos que los atacantes podrían explotar.

El escaneado de redes ayuda a identificar puntos débiles en activos como bases de datos y servidores web. Esto permite a los equipos de seguridad abordar los problemas antes de que sean explotados.

Los datos de las actividades de escaneado ayudan a crear informes detallados para los administradores de red. Estos informes describen los riesgos y sugieren acciones para mejorar la seguridad.

Explotación

Las técnicas de explotación de la ciberseguridad implican el uso de vulnerabilidades en redes y aplicaciones web para comprometer la seguridad. Herramientas como Nmap, Nessus y Metasploit ayudan a los pentesters a encontrar y explotar vulnerabilidades, como la inyección SQL o las contraseñas débiles.

Los pentesters utilizan la exploración automatizada y las pruebas manuales para descubrir vulnerabilidades críticas del sistema. Una vez identificadas, las herramientas de explotación ayudan a obtener acceso no autorizado a datos o sistemas sensibles.

Las organizaciones pueden defenderse contra la explotación probando regularmente redes y aplicaciones web con herramientas como Wireshark. También es importante analizar los puertos abiertos y los protocolos de red.

Al parchear vulnerabilidades comunes, las organizaciones pueden reforzar la seguridad para impedir el acceso no autorizado a sus activos. Los especialistas en pruebas de penetración desempeñan un papel clave en la simulación de escenarios de ataque reales y en la elaboración de informes sobre las vulnerabilidades descubiertas.

Las herramientas de explotación son cruciales en el siempre cambiante panorama de la ciberseguridad para identificar y abordar los puntos débiles, fortificando los entornos de red frente a posibles amenazas.

Importancia de las herramientas de Pentesting en ciberseguridad

Las herramientas de pentesting ayudan a reforzar las defensas de ciberseguridad.

Identifican vulnerabilidades en activos de red y aplicaciones web.

Herramientas como Nmap, Nessus y Metasploit simulan ataques del mundo real.

Esto ayuda a descubrir vulnerabilidades críticas que podrían ser explotadas.

Analizan protocolos de red, puertos abiertos, vulnerabilidades y exploits.

Esto ayuda a priorizar eficazmente los esfuerzos de reparación.

Los escáneres automatizados como Wireshark y hashcat agilizan las pruebas.

Generan informes completos sobre el estado de la seguridad.

Las herramientas de pentesting mejoran la colaboración entre los equipos ofensivos y defensivos.

Las conclusiones y conclusiones pueden compartirse para mejorar los flujos de trabajo de seguridad.

Los equipos pueden trabajar juntos para aplicar medidas de seguridad sólidas.

Utilizando herramientas como Aircrack-ng y John the Ripper, los equipos de seguridad pueden reforzar las defensas.

El análisis exhaustivo, el descifrado de contraseñas y la detección de huellas dactilares de aplicaciones web refuerzan las defensas.

La redacción eficaz de informes y las pruebas continuas ayudan a abordar las deficiencias de seguridad de forma proactiva.

Esto protege la infraestructura digital frente a posibles infracciones.

Colaboración entre los equipos de seguridad ofensivos y defensivos

Durante las pruebas de penetración, los equipos de seguridad ofensiva utilizan herramientas como Nmap, Wireshark, Nessus y Metasploit. Estas herramientas les ayudan a encontrar vulnerabilidades en redes, bases de datos, aplicaciones web y otros activos.

La plataforma todo en uno para un SEO eficaz

Detrás de todo negocio de éxito hay una sólida campaña de SEO. Pero con las innumerables herramientas y técnicas de optimización que existen para elegir, puede ser difícil saber por dónde empezar. Bueno, no temas más, porque tengo justo lo que necesitas. Presentamos la plataforma todo en uno Ranktracker para un SEO eficaz

¡Por fin hemos abierto el registro a Ranktracker totalmente gratis!

Crear una cuenta gratuitaO inicia sesión con tus credenciales

Al piratear los sistemas de forma creativa, descubren vulnerabilidades críticas como inyecciones SQL, puertos abiertos y puntos débiles comunes que los atacantes podrían explotar.

Una vez descubiertas estas vulnerabilidades, los equipos de seguridad ofensiva deben informar de ellas a los equipos de seguridad defensiva. Esta colaboración implica compartir informes detallados sobre técnicas de explotación, vulnerabilidades y flujos de trabajo recomendados para mejorar las defensas de seguridad.

Estrategias como reuniones periódicas, análisis conjuntos de datos de ataques y sesiones de formación sobre nuevas herramientas de pentesting como Parrot OS o Aircrack-ng pueden ayudar a ambos equipos a trabajar juntos. Esta colaboración puede reforzar las defensas de seguridad y proteger frente a las ciberamenazas, especialmente en entornos complejos como la nube o las redes inalámbricas.

Principales conclusiones

Descubra las principales herramientas de pentesting que son importantes para las medidas de ciberseguridad. Estas herramientas ayudan a encontrar vulnerabilidades en sistemas y redes para una seguridad sólida.

Existen diferentes opciones, por lo que las organizaciones pueden seleccionar herramientas que se adapten a sus necesidades y potencien su seguridad. El objetivo es mejorar la seguridad general.