Introducción

Los ciberdelincuentes avanzan, tanto en número como en creatividad. Sabías que tanto los consumidores como las empresas perdieron 12,5 millones de dólares a causa de la ciberdelincuencia en 2023 y que, según el FBI, esta cifra sigue siendo probablemente baja?

Además, podemos esperar que esta cifra siga aumentando, ya que los datos nos muestran que 2023 fue un máximo histórico de ciberataques, con un aumento del volumen del 72% con respecto a 2021 (el anterior poseedor del récord de más ataques). Cabe destacar que la causa de estas incursiones suele ser mundana, siendo los ataques por correo electrónico uno de los más comunes. El 94% de las organizaciones informaron de brechas a través de malware de correo electrónico, y la investigación muestra que el 35% de los ataques de malware se entregan a través del correo electrónico.

Comparativamente, la pérdida media como resultado de las filtraciones de datos es de 4.400 millones de dólares. Dicho de otro modo, su organización está a un mal correo electrónico de perder mucho dinero. Y eso son solo correos electrónicos; por desgracia, los ciberdelincuentes están intensificando su juego a medida que evoluciona la tecnología.

Aunque estas cifras son aterradoras, lo que ponen de relieve es la necesidad de que las unidades de toda la empresa se unan para proteger los datos de la empresa. No basta con que su empresa tenga un equipo dedicado al mantenimiento de su software de ciberseguridad; los equipos de toda la organización deben conocer y aplicar las mejores prácticas de ciberseguridad en todas sus responsabilidades cotidianas.

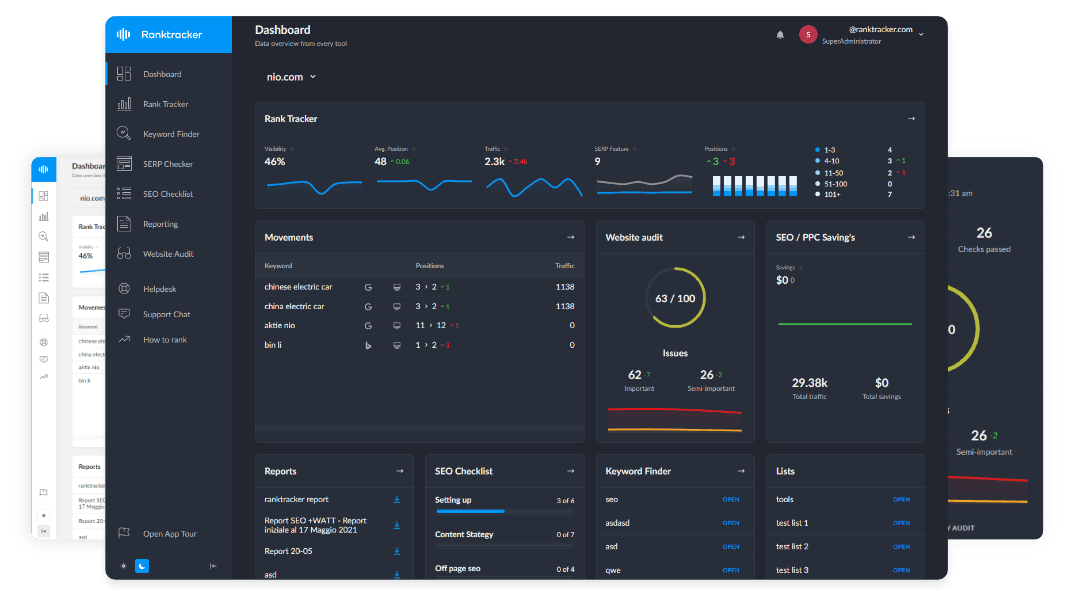

La plataforma todo en uno para un SEO eficaz

Detrás de todo negocio de éxito hay una sólida campaña de SEO. Pero con las innumerables herramientas y técnicas de optimización que existen para elegir, puede ser difícil saber por dónde empezar. Bueno, no temas más, porque tengo justo lo que necesitas. Presentamos la plataforma todo en uno Ranktracker para un SEO eficaz

¡Por fin hemos abierto el registro a Ranktracker totalmente gratis!

Crear una cuenta gratuitaO inicia sesión con tus credenciales

Esto es especialmente cierto en el caso de su departamento de marketing. El departamento de marketing tiene acceso a un gran volumen de datos de clientes y los utiliza activamente en su día a día. Esto convierte al departamento de marketing en un objetivo especialmente valioso para los ciberdelincuentes; si un becario poco experimentado o incluso un director con exceso de trabajo abre el correo electrónico equivocado, hace clic en el enlace equivocado o abre la puerta de cualquier otra forma, su empresa se enfrenta a una pérdida multimillonaria. Por no hablar de un golpe a su reputación, ya que es menos probable que los clientes confíen sus datos a una organización que los pierde.

Entonces, ¿cómo puede preparar a su departamento de marketing para evitar las amenazas de ciberseguridad? ¿Qué implica poner a todo el mundo al día en el protocolo de ciberseguridad y cómo puede medir el progreso de su equipo a medida que avanza en el programa? En este artículo, desglosaremos consejos prácticos y trucos que le ayudarán a reunir a los equipos en un frente unificado, protegiendo los datos de la empresa y evitando las amenazas de ciberseguridad incluso a medida que evolucionan.

Aumentar la concienciación

Los equipos no pueden empezar a enfrentarse a una amenaza de la que no son conscientes. Nunca debe dar por sentado que los miembros de su equipo de marketing son conscientes (ni siquiera a un nivel básico) de las tácticas que utilizan los ciberdelincuentes para infiltrarse. Realice una auditoría básica de la concienciación de su equipo, comprobando su conocimiento de estos ciberataques comunes:

- Malware ¿Cómo suelen introducir los ciberdelincuentes el malware en los ordenadores de los empleados? ¿Hay formas de evitar esta intrusión no deseada?

- Phishing ¿Qué debe hacer si recibe un correo electrónico de fuera de la empresa con un enlace en el que se puede hacer clic en la parte inferior? Si el correo electrónico dice proceder de dentro de la empresa, pero tiene un enlace similar en el que se puede hacer clic y parece extraño, como que su director general pida a todos los empleados que rellenen un formulario, ¿qué debe hacer?

- Ingeniería social ¿Deberías pasar alguna vez información sensible, como registros de la empresa, contraseñas o información personal, a través de la web? Si alguien que dice pertenecer a la empresa (pero a quien no reconoces) te pide estos datos por correo electrónico, ¿qué protocolo puedes seguir para verificar la veracidad del mensaje?

Una vez que haya obtenido una idea básica de la concienciación general de su equipo, es hora de poner de su parte y rellenar los huecos en su base de conocimientos. Aumentar la concienciación es primordial para mitigar el riesgo, y hay formas de mantener esa concienciación más allá de un programa de formación que debería considerar implantar en toda su empresa.

Aunque los programas de formación también son importantes (como comentaremos dentro de un momento), usted quiere que la ciberseguridad esté en la mente de sus empleados todos los días; y puede lograr ese objetivo con estos sencillos cambios de proceso.

- Protocolos de endurecimiento de dispositivos Instituir un protocolo que exija a los empleados y otros usuarios de sistemas de la empresa actualizar con frecuencia sus contraseñas. Esto es crítico porque incluso un sistema que todavía utiliza una contraseña antigua es una vulnerabilidad; una que los ciberdelincuentes pueden explotar y explotarán. Sin embargo, muchas organizaciones descartan este paso como algo sin importancia de lo que ya se ocuparán más adelante; si eso es lo que ocurre en su organización, ésta es una de las primeras cosas que puede hacer para protegerse.

- Cifrado de extremo a extremo Disponer de un sistema capaz de cifrar los datos en movimiento es vital; pero también hay que asegurarse de poder cifrar los datos en reposo. Los empleados deben ser conscientes de la presencia de estos sistemas y de su función.

- Gestión de par ches Es inevitable que, a medida que los sistemas operativos envejecen, las vulnerabilidades se vuelvan más prominentes y más acuciantes. Manténgase al día publicando parches con frecuencia y animando a los empleados a actualizar sus dispositivos con la mayor frecuencia posible. Si, por alguna razón, un empleado de su departamento de marketing no instala dichos parches, está dejando su sistema abierto a posibles ataques. Establecer un proceso de actualización regular y responsabilizar a los empleados es de vital importancia.

Una vez que haya evaluado los conocimientos de los empleados y aplicado estas prácticas en toda la empresa, es hora de pasar al siguiente paso: la formación.

Establecer un programa de formación exhaustivo

La plataforma todo en uno para un SEO eficaz

Detrás de todo negocio de éxito hay una sólida campaña de SEO. Pero con las innumerables herramientas y técnicas de optimización que existen para elegir, puede ser difícil saber por dónde empezar. Bueno, no temas más, porque tengo justo lo que necesitas. Presentamos la plataforma todo en uno Ranktracker para un SEO eficaz

¡Por fin hemos abierto el registro a Ranktracker totalmente gratis!

Crear una cuenta gratuitaO inicia sesión con tus credenciales

La clave para instituir un programa de formación que perdure es no tratarlo como un seminario aislado. Nadie, y me refiero a nadie, retendrá nada de una conferencia universitaria de 30 minutos sobre los peligros de los ciberataques, con un branding apropiado para la empresa y transiciones brillantes. En el mejor de los casos, los miembros del equipo recordarán uno o dos hechos si saben que hay un examen después; en el peor, minimizarán su ventana y se centrarán en su trabajo, tratando este curso de vital importancia como una comprobación en la lista de control de RRHH.

La mejor manera de instituir un programa de formación que aporte valor es centrarse en conocimientos prácticos. En lugar de una breve presentación, trate la formación como un curso de varios seminarios que requiere que los empleados demuestren sus nuevos conocimientos a cada paso. Puede utilizar diferentes etapas de ese curso para enseñarles no sólo las mejores prácticas básicas, sino también las tendencias en ciberseguridad, por ejemplo:

- Tecnología de cadena de bloques La cadena de bloques es una de las innovaciones más recientes en seguridad de datos, ya que su seguridad integrada la hace ideal para compartir datos y realizar transacciones. Un breve curso sobre las ventajas de utilizar la cadena de bloques y los problemas de seguridad específicos asociados a ella sería un excelente manual, sobre todo si su organización está considerando la posibilidad de utilizarla.

- Redes de fibra oscura Las redes de fibra oscura, una nueva forma de estructurar las redes que libera el control sobre la estabilidad, la seguridad y el ancho de banda, también están ganando adeptos rápidamente. Esto se debe en parte a que permiten a los usuarios implantar fácilmente protocolos de seguridad de datos, y en parte a sus costes predecibles y baja latencia general. La formación al respecto enseñaría a los empleados cómo interactuar con una red de fibra oscura, qué controles existen y cómo estas redes añaden una capa adicional de seguridad.

- VPN Las VPN crean una capa adicional de privacidad cuando los usuarios navegan por Internet, canalizando los datos confidenciales a través de un canal privado y cifrado. Las VPN han ganado mucha popularidad recientemente, ya que el 77% de los consumidores utilizan VPN para proteger sus datos privados mientras están en línea. Los casos de uso para empresas son igualmente prometedores, y entender cómo configurar una correctamente será clave para los empleados que manejen datos confidenciales.

- Protección DNS Las herramientas DNS restringen los tipos de sitios web a los que los empleados pueden acceder mientras buscan en la web, filtrando preventivamente los sitios web que tienen un alto riesgo de infección por malware. Saber que existen estas herramientas, y por qué, permite a los empleados saber que cuando acceden al sistema, es mejor evitar el sitio web al que estaban intentando acceder.

- Redes de confianza cero Las redes de confianza cero combinan una rigurosa verificación de la identidad con un acceso limitado a los datos de la empresa. Entender por qué se aplican estos controles (y, en algunos casos, cómo establecerlos) ayuda a los empleados a diferenciar entre los datos sensibles y la información que se puede compartir públicamente, manteniendo la privacidad de los datos en primer plano.

Por supuesto, estos cursos también deben incluir una introducción a las formas más comunes de ciberataque, como el phishing, la ingeniería social, el ransomware y los ataques de fuerza bruta. Si se da un paso más, los empleados sabrán qué soluciones existen, cómo funcionan y por qué son necesarias. Esta estrategia prepara a los empleados para utilizar estas soluciones, evitar sus vulnerabilidades y proteger sus datos de forma vigilante desde múltiples ángulos.

Medir los éxitos

Una vez que haya concienciado y creado un programa de formación tecnológica, deberá ser capaz de obtener una visión de alto nivel del progreso de los miembros del equipo. Establecer indicadores clave de rendimiento (KPI) antes de embarcarse en estas iniciativas es primordial, ya que querrá saber si sus iniciativas están preparando a sus equipos adecuadamente.

La plataforma todo en uno para un SEO eficaz

Detrás de todo negocio de éxito hay una sólida campaña de SEO. Pero con las innumerables herramientas y técnicas de optimización que existen para elegir, puede ser difícil saber por dónde empezar. Bueno, no temas más, porque tengo justo lo que necesitas. Presentamos la plataforma todo en uno Ranktracker para un SEO eficaz

¡Por fin hemos abierto el registro a Ranktracker totalmente gratis!

Crear una cuenta gratuitaO inicia sesión con tus credenciales

Las pruebas son uno de los elementos que puede utilizar; otros incluyen el seguimiento de la adopción de parches, la supervisión del acceso a datos confidenciales y la institución de revisiones periódicas con los miembros del equipo que no se estén adaptando tan bien. Informar sobre los intentos de ciberataque (y la forma en que los miembros de tu equipo los han afrontado) también puede ser útil, ya que te permite detectar las vulnerabilidades de tus procesos actuales y reevaluarlos en consecuencia.

Recuerda: eres tan fuerte como tu eslabón más débil. Manténgase alerta, asegúrese de que la formación es continua e investigue periódicamente las últimas amenazas a la ciberseguridad, y mantendrá sus datos confidenciales en secreto y a salvo.