Introducere

Atacurile cibernetice sunt în creștere, iar întreprinderile se confruntă cu amenințări continue. Hackerii vizează sistemele slabe, expunând companiile la încălcări ale securității datelor, timpi morți și pierderi financiare. Dacă nu sunteți sigur cum să vă protejați rețeaua sau vă simțiți copleșit de provocările de securitate, nu sunteți singur.

O securitate puternică a rețelei nu este doar un lucru plăcut, ci este o necesitate. Studiile arată că 60% din întreprinderile mici se închid în termen de șase luni de la un atac cibernetic. Acest blog vă va îndruma prin sfaturi profesionale pentru a vă securiza afacerea în mod cuprinzător.

Continuați să citiți; acest lucru v-ar putea salva compania!

Efectuați evaluări periodice ale riscurilor

Evaluările periodice ale riscurilor sunt esențiale pentru a vă proteja afacerea de amenințările cibernetice. Acestea ajută la identificarea riscurilor și la reducerea impactului potențialelor atacuri.

- Identificați riscurile prin efectuarea unei analize aprofundate a amenințărilor și a unui inventar al activelor. De exemplu, examinați fișierele sensibile, programele software învechite și parolele slabe.

- Evaluați amenințările reprezentate de e-mailurile de phishing, ransomware și riscurile interne. Numai phishing-ul a cauzat peste 80% din încălcările raportate în ultimii ani.

- Estimați modul în care riscurile ar putea afecta operațiunile sau stabilitatea financiară. Un atac ransomware ar putea costa întreprinderile mii sau chiar milioane de dolari în venituri pierdute.

- Concentrați evaluările de securitate asupra activelor critice, cum ar fi datele clienților sau proprietatea intelectuală.

- Creați un plan de gestionare a riscurilor care să includă măsuri practice pentru a aborda lacunele identificate.

Să trecem la punerea în aplicare a controalelor de acces puternice pentru o securitate mai strictă.

Implementați controale stricte ale accesului

Securizarea accesului începe cu autentificarea multi-factor (MFA). Adăugarea unor măsuri suplimentare în afara parolelor, cum ar fi scanarea amprentei sau a unui cod trimis pe telefon, poate preveni 99% din atacurile automate.

Verificarea identității trebuie să rămână strictă și consecventă pentru toate conturile de utilizator. Accesul cu privilegii minime garantează că utilizatorii au acces numai la datele necesare pentru activitatea lor - nici mai mult, nici mai puțin.

Această metodă păstrează informațiile sensibile protejate împotriva accesului inutil. De exemplu, furnizarea înregistrărilor financiare numai contabililor reduce în mod eficient riscurile interne.

Pistele de audit sunt esențiale pentru a urmări cine accesează ce și când. Înregistrarea tuturor activităților de acces promovează responsabilitatea și identifică rapid comportamentele neobișnuite. Principiile de securitate Zero Trust sporesc acest lucru prin presupunerea că nimeni nu este demn de încredere fără o verificare continuă - chiar și persoanele din interior! Politicile de acces securizat ar trebui să includă limite de autorizare bazate pe roluri și locații. Pentru îndrumări privind implementarea Zero Trust și elaborarea de politici de acces scalabile, vizitați Power Consulting - suntspecializați în soluții de securitate IT adaptate pentru întreprinderile în creștere.

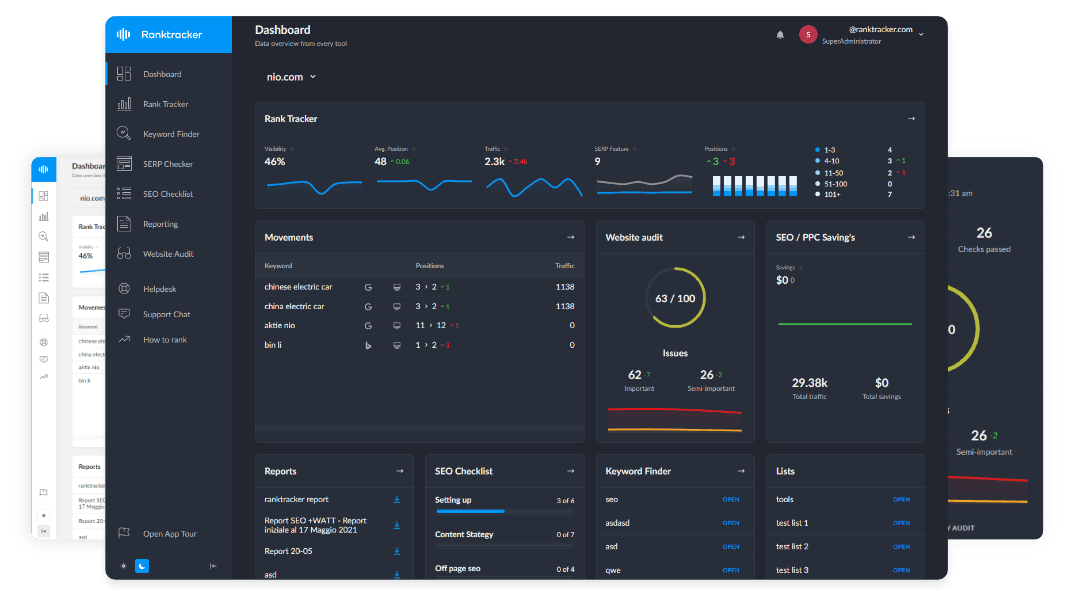

Platforma All-in-One pentru un SEO eficient

În spatele fiecărei afaceri de succes se află o campanie SEO puternică. Dar, având în vedere că există nenumărate instrumente și tehnici de optimizare din care puteți alege, poate fi greu să știți de unde să începeți. Ei bine, nu vă mai temeți, pentru că am exact ceea ce vă poate ajuta. Vă prezentăm platforma Ranktracker all-in-one pentru un SEO eficient

Am deschis în sfârșit înregistrarea la Ranktracker absolut gratuit!

Creați un cont gratuitSau Conectați-vă folosind acreditările dvs.

Un vânzător care lucrează de la distanță nu ar trebui să aibă permisiuni identice cu cele ale unui administrator care lucrează la sediul central. "Fără garduri puternice", cum se spune, "nu faci decât să inviți la necazuri.".

Prioritizarea gestionării patch-urilor și a actualizărilor de sistem

Hackerii identifică întotdeauna punctele slabe. Actualizările regulate pot închide aceste lacune și vă pot proteja rețeaua de atacuri. Aplicați patch-uri de securitate, actualizați software-ul și concentrați-vă fără întârziere asupra patch-urilor sistemului de operare.

Abordați rapid vulnerabilitățile de tip zero-day pentru a evita expunerea datelor sensibile. Instrumentele automate de patch-uri economisesc timp și vă mențin în conformitate cu recomandările furnizorilor.

Neglijarea actualizărilor firmware expune dispozitivele la amenințări. O actualizare ratată poate duce la o încălcare costisitoare sau la o problemă legală. Urmați instrucțiunile producătorului pentru remedieri în timp util care vă sporesc apărarea.

Tratați gestionarea patch-urilor ca pe o sarcină de rutină, nu ca pe un gând secundar - este mai bine decât să vă ocupați de pagube după aceea!

Utilizați monitorizarea și detectarea proactivă a amenințărilor

Utilizați instrumente precum Security Information and Event Management (SIEM) pentru a monitoriza amenințările pe măsură ce acestea apar. Asociați SIEM cu un sistem de detectare a intruziunilor (IDS) sau un sistem de prevenire a intruziunilor (IPS).

Aceste sisteme identifică activitățile neobișnuite înainte ca acestea să provoace daune. De asemenea, ele trimit alerte pentru comportamente suspecte, ajutând echipele să acționeze rapid.

Protecția centralizată a endpoint-urilor menține dispozitivele în siguranță în întreaga rețea. Instrumente precum McAfee ePO sau DoD HBSS pot aplica reguli de securitate coerente. Includeți funcții precum prevenirea pierderii de date și prevenirea executării pentru o siguranță suplimentară. Dacă sunteți în căutarea de ajutor pentru selectarea sau gestionarea acestor instrumente, explorați expertiza ProTek pentru soluții personalizate și proactive de securitate cibernetică.

Platforma All-in-One pentru un SEO eficient

În spatele fiecărei afaceri de succes se află o campanie SEO puternică. Dar, având în vedere că există nenumărate instrumente și tehnici de optimizare din care puteți alege, poate fi greu să știți de unde să începeți. Ei bine, nu vă mai temeți, pentru că am exact ceea ce vă poate ajuta. Vă prezentăm platforma Ranktracker all-in-one pentru un SEO eficient

Am deschis în sfârșit înregistrarea la Ranktracker absolut gratuit!

Creați un cont gratuitSau Conectați-vă folosind acreditările dvs.

Identificarea timpurie a riscurilor cibernetice minimizează timpii morți și protejează datele de afaceri importante.

Formarea angajaților cu privire la cele mai bune practici de securitate

Educarea angajaților este prima linie de apărare împotriva amenințărilor cibernetice. Personalul bine pregătit poate opri breșele înainte ca acestea să înceapă.

- Efectuați simulări de phishing în mod regulat. E-mailurile de phishing simulate îi ajută pe angajați să recunoască înșelătoriile reale și să dobândească încredere în identificarea amenințărilor.

- Învățați obiceiuri solide de securitate a parolelor. Arătați lucrătorilor cum să creeze parole puternice și recomandați utilizarea instrumentelor de gestionare a parolelor pentru a economisi timp și a proteja conturile.

- Oferiți trimestrial sesiuni de formare privind protecția datelor. În cadrul acestor întâlniri, abordați riscuri precum stocarea nesigură a datelor, partajarea accidentală sau gestionarea necorespunzătoare a informațiilor sensibile.

- Lansați o inițiativă de conștientizare a securității cibernetice la locul de muncă. Afișe, buletine informative și sfaturi rapide implică pe toată lumea fără a perturba fluxurile de lucru.

- Conștientizați phishing-ul în cadrul programelor de educare a angajaților. Adăugați exemple din lumea reală de atacuri care au vizat întreprinderi similare pentru ca lecțiile să fie ușor de înțeles.

- Monitorizați cunoștințele echipei prin teste sau audituri periodice privind cele mai bune practici de securitate, după sesiunile de formare, pentru a evalua gradul de înțelegere și a îmbunătăți punctele slabe.

- În timpul seminariilor sau discuțiilor, pentru a reduce vulnerabilitățile, subliniați riscul utilizării dispozitivelor nesecurizate și a e-mailurilor personale pentru sarcinile de serviciu.

- Încurajați comunicarea deschisă cu privire la activități suspecte sau potențiale încălcări, fără teama de pedeapsă, astfel încât personalul să se simtă confortabil să raporteze primele semne de probleme.

În continuare, analizați de ce criptarea datelor sporește confidențialitatea, protejându-vă în același timp afacerea de scurgeri costisitoare.

Utilizați criptarea datelor și protejați informațiile confidențiale

Criptați datele sensibile folosind metode precum SSL/TLS sau criptarea end-to-end. Protejați serverele de fișiere care dețin informații confidențiale cu măsuri stricte de securitate digitală. Protocoalele de criptare acționează ca bariere de protecție, împiedicând intrușii să acceseze detalii private.

Protejați fișierele sensibile în timpul stocării și în timp ce sunt trimise prin rețea.

Preveniți accesul neautorizat la bunuri de mare valoare prin prioritizarea criptării. De exemplu, securizați bazele de date ale clienților sau înregistrările financiare cu instrumente concepute pentru confidențialitatea informațiilor.

Utilizați tehnici puternice pentru a consolida zonele vulnerabile ale sistemului dumneavoastră de apărare.

Elaborarea unui plan cuprinzător de recuperare în caz de dezastru

Criptarea datelor protejează informațiile, dar planificarea pentru dezastre asigură viitorul afacerii dumneavoastră. Un plan de recuperare în caz de dezastru vă pregătește să vă recuperați rapid în timpul crizelor IT.

- Identificați sistemele și datele critice. Înțelegeți care părți ale rețelei dvs. sunt esențiale pentru operațiuni și necesită recuperare imediată. Concentrați-vă asupra zonelor cu prioritate ridicată, cum ar fi înregistrările financiare sau bazele de date ale clienților.

- Definiți obiectivul punctului de recuperare (RPO). Aceasta este cantitatea maximă acceptabilă de date pierdute măsurată în timp, cum ar fi un RPO de 24 de ore cu backup-uri zilnice. Backup-urile regulate reduc pierderile potențiale.

- Determinați-vă obiectivul privind timpul de recuperare (RTO). Acesta măsoară cât de repede trebuie să restabiliți serviciile pentru a evita impactul semnificativ. Un RTO mai scurt necesită soluții mai rapide, cum ar fi sisteme redundante sau automatizare.

- Desemnați un administrator de backup. Desemnați o persoană responsabilă cu gestionarea și verificarea periodică a backup-urilor. Verificările frecvente confirmă funcționalitatea și integritatea.

- Automatizați procesele de backup ori de câte ori este posibil. Sistemele automatizate economisesc timp și reduc erorile în comparație cu metodele manuale.

- Efectuați teste de recuperare în caz de dezastru anual sau bianual. Testarea periodică identifică defectele și asigură funcționarea eficientă a planurilor în condiții reale.

- Planificați sisteme secundare în zonele-cheie ale infrastructurii. Utilizați servere alternative sau stocare în cloud pentru a menține operațiunile chiar și în cazul unor defecțiuni hardware sau atacuri cibernetice.

- Programați backup-uri frecvente în funcție de necesitățile afacerii, cum ar fi opțiuni zilnice, săptămânale sau orare pentru diferite tipuri de date. Adaptați frecvența la importanța acestora, echilibrând în același timp costurile.

- Protejați copiile de siguranță atât fizic, cât și digital, stocându-le în afara locației sau utilizând soluții de stocare criptate online pentru o siguranță sporită împotriva breșelor sau a riscurilor de mediu.

- Elaborați o documentație detaliată care să descrie fiecare etapă a procesului de recuperare, rolurile implicate și termenele pentru acțiunile post-incident.

Segmentați-vă rețeaua pentru un control îmbunătățit

Un plan de recuperare în caz de dezastru nu este foarte eficient dacă rețeaua dvs. este lipsită de organizare. Divizarea rețelei sporește securitatea și gestionează riscurile mai eficient. Separați activele critice în zone sigure.

Acest lucru reduce expunerea în cazul în care o secțiune este încălcată.

Divizarea îmbunătățește, de asemenea, performanța prin distribuirea sarcinilor pe diferite secțiuni. Modelarea traficului și configurarea QoS ajută la controlul congestiei în timpul orelor de vârf, asigurând buna funcționare.

Platforma All-in-One pentru un SEO eficient

În spatele fiecărei afaceri de succes se află o campanie SEO puternică. Dar, având în vedere că există nenumărate instrumente și tehnici de optimizare din care puteți alege, poate fi greu să știți de unde să începeți. Ei bine, nu vă mai temeți, pentru că am exact ceea ce vă poate ajuta. Vă prezentăm platforma Ranktracker all-in-one pentru un SEO eficient

Am deschis în sfârșit înregistrarea la Ranktracker absolut gratuit!

Creați un cont gratuitSau Conectați-vă folosind acreditările dvs.

Monitorizarea mai bună devine mai ușor de gestionat atunci când totul nu este grupat ca o vânzare haotică într-un depozit. O configurație structurată oferă un control îmbunătățit fără a compromite viteza sau fiabilitatea!

Utilizarea automatizării pentru o eficiență îmbunătățită

Segmentarea rețelelor îmbunătățește controlul, în timp ce automatizarea crește eficiența cu acuratețe. Implementarea automatizată a patch-urilor accelerează procesele care durează adesea zile atunci când sunt gestionate manual.

Aceasta minimizează timpul de inactivitate și abordează vulnerabilitățile înainte ca amenințările să se intensifice.

Automatizarea răspunsului la incidente accelerează viteza de reținere în momentele cruciale. Hacking-ul etic combinat cu testele de penetrare identifică punctele slabe ratate de scanările de bază. Aceste metode automatizate permit echipelor să se concentreze asupra sarcinilor importante, asigurând operațiuni mai fluide și o productivitate mai bună.

Măsurarea și auditarea performanței securității rețelei

Măsurarea și auditarea securității rețelei este ca și cum ți-ai întreține mașina - dacă nu o faci, riști o defecțiune. Verificările regulate garantează că vulnerabilitățile nu trec neobservate.

| Acțiune | Detalii | De ce este important |

| Stabilirea măsurătorilor cheie | Concentrați-vă pe factori măsurabili, cum ar fi timpul de detectare a amenințărilor, timpul de răspuns și prevenirea perioadelor de nefuncționare. | Urmărește tendințele și identifică punctele slabe înainte ca acestea să degenereze în probleme mai mari. |

| Efectuarea de audituri periodice | Programați revizuiri trimestriale pentru a monitoriza eficacitatea măsurilor de securitate și conformitatea cu standarde precum ISO 27001. | Împiedică supravegherea și asigură alinierea tuturor sistemelor la practicile acceptate. (Rețineți: DataGuard obține 100% succes în auditurile ISO 27001.) |

| Analizați datele istorice | Analizați incidentele din trecut pentru a înțelege tendințele, modelele și cauzele profunde ale amenințărilor. | Ajută la prevenirea repetării acelorași greșeli. Învață din istorie mai degrabă decât să o retrăiască. |

| Utilizați instrumente automatizate | Instrumentele pot urmări, înregistra și raporta incidente de securitate în timp real. | Reduce munca manuală și minimizează erorile umane, reducând costul total al proprietății (TCO) cu 40%. |

| Constatări privind documentele | Păstrați o evidență clară și actualizată a tuturor rezultatelor auditurilor și evaluărilor de securitate. | Oferă un plan de îmbunătățire și responsabilizează pe toată lumea. |

| Stabilirea obiectivelor de îmbunătățire | Utilizați rezultatele auditului pentru a defini schimbări practice, cum ar fi timpi de răspuns mai rapizi sau protocoale de acces mai stricte. | Menține concentrarea echipei și asigură un progres constant. |

Auditurile fiabile nu sunt un lux - sunt o necesitate.

Concluzie

Securizarea rețelei dvs. nu mai este opțională. Amenințările cibernetice devin mai sofisticate în fiecare zi. O abordare puternică a securității vă menține afacerea în siguranță și operațională. Începeți cu pași mici, rămâneți consecvenți și adaptați-vă în funcție de evoluția amenințărilor.

Protejarea datelor dvs. înseamnă protejarea viitorului dvs. - nu așteptați să vă îmbunătățiți apărarea!