Wprowadzenie

Od bankowości cyfrowej po opiekę zdrowotną, od przewozów po handel elektroniczny, dzisiejsi użytkownicy przekazują nie tylko dane - przekazują swoją cyfrową tożsamość, oczekując w zamian jednej prostej rzeczy: Nie pozwól, by wpadła ona w niepowołane ręce.

Problem polega jednak na tym, że cyberzagrożenia nie tylko ewoluują. Mutują szybciej, niż większość firm jest w stanie zareagować. Phishing oparty na sztucznej inteligencji, exploity zero-day, fałszywe klony aplikacji, przejmowanie sesji - pole bitwy jest chaotyczne, a stawka? Bezlitosna.

A jednak, pośród tego chaosu, jedna grupa wkracza z jasnością i precyzją: Amerykańscy deweloperzy aplikacji mobilnych.

Uzbrojeni w mieszankę świadomości regulacyjnej, przyszłościowej architektury i projektowania z myślą o bezpieczeństwie, nie tylko łatają problemy - na nowo definiują, co tak naprawdę oznacza bezpieczne projektowanie w cyfrowej erze post-trust.

Na tym blogu zbadamy, w jaki sposób amerykańscy deweloperzy stawiają czoła najtrudniejszym wyzwaniom związanym z bezpieczeństwem aplikacji mobilnych w 2025 r. - nie reaktywnie, ale proaktywnie - i dlaczego globalne marki zwracają się do nich, aby budować zaufanie na dużą skalę

Rosnące trendy w wyzwaniach związanych z bezpieczeństwem aplikacji mobilnych w USA

1. Zagrożenia oparte na sztucznej inteligencji stają się coraz bardziej inteligentne i przerażające

Cyberprzestępcy nie są już ludźmi. W 2025 r. podmioty stanowiące zagrożenie wykorzystują sztuczną inteligencję do robienia tego, co kiedyś zajmowało zespołom hakerów dni - w ciągu kilku sekund. Próby phishingu naśladują teraz zachowanie użytkowników aż do wzorców przesuwania palcem. Deepfakes są wykorzystywane do omijania rozpoznawania twarzy. Złośliwe boty symulują prawdziwych użytkowników tak dobrze, że obrona aplikacji nie jest w stanie ich odróżnić.

A w Stanach Zjednoczonych - gdzie aplikacje często mają do czynienia z wrażliwymi danymi, takimi jak dokumentacja zdrowotna, finanse i tożsamość - nie jest to już hipotetyczne ryzyko. To dzieje się codziennie. Trend? Zespoły ds. bezpieczeństwa nie zatrudniają już tylko etycznych hakerów. Zatrudniają naukowców zajmujących się danymi, aby budować mechanizmy obronne AI, które ewoluują w czasie rzeczywistym.

2. Zero zaufania nie jest już opcjonalne - jest domyślne

Pamiętasz czasy, kiedy po zalogowaniu aplikacja zakładała, że jesteś "bezpieczny"? Tak, te czasy już minęły. Rozwój pracy zdalnej, korzystanie z wielu urządzeń i przetwarzanie brzegowe zmusiły amerykańskich programistów do przyjęcia architektury zerowego zaufania (ZTA) jako podstawy.

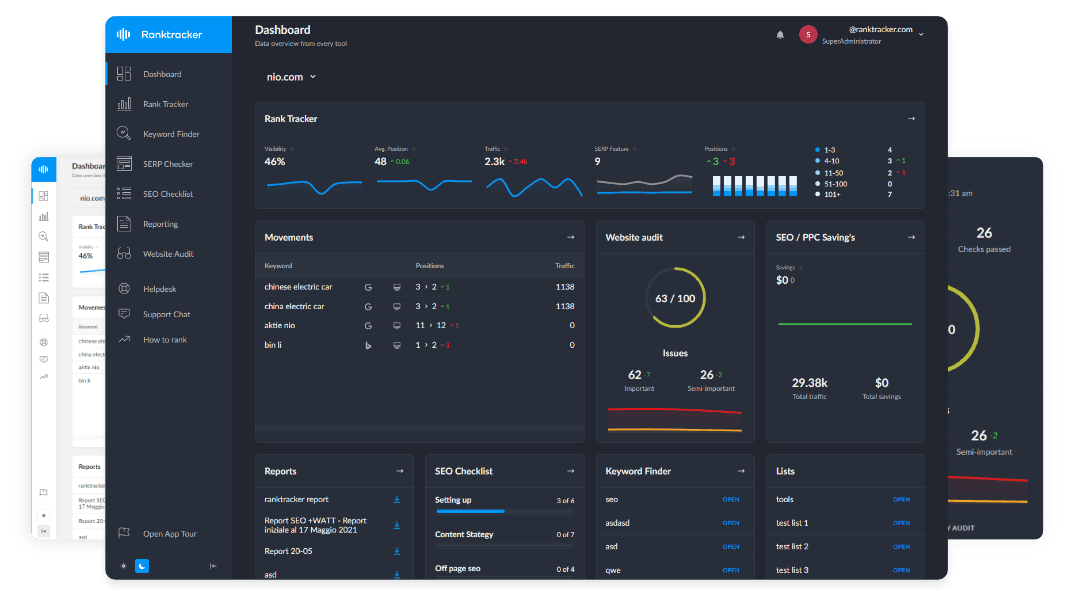

Platforma "wszystko w jednym" dla skutecznego SEO

Za każdym udanym biznesem stoi silna kampania SEO. Ale z niezliczonych narzędzi optymalizacji i technik tam do wyboru, może być trudno wiedzieć, gdzie zacząć. Cóż, nie obawiaj się więcej, ponieważ mam właśnie coś, co może pomóc. Przedstawiamy Ranktracker - platformę all-in-one dla skutecznego SEO.

W końcu otworzyliśmy rejestrację do Ranktrackera całkowicie za darmo!

Załóż darmowe kontoLub Zaloguj się używając swoich danych uwierzytelniających

Teraz każdy punkt dostępu, każda sesja, każde wywołanie API jest ponownie oceniane i uwierzytelniane - nawet wewnątrz własnej aplikacji. Może to brzmieć paranoicznie, ale w świecie, w którym jeden zainfekowany punkt końcowy może zniszczyć całą infrastrukturę, paranoja jest nową najlepszą praktyką.

3. Zgodność ewoluuje szybciej niż bazy kodu

Będąc użytkownikami w Stanach Zjednoczonych, nie mamy już do czynienia jedynie z przepisami federalnymi, ale z mozaiką zmieniających się dyrektyw dotyczących ochrony danych w poszczególnych stanach: CPRA z Kalifornii, Colorado's Privacy Act, Virginia's CDPA, a teraz proponowane przepisy dotyczące danych biometrycznych i przejrzystości modeli AI.

Takie wyzwania oznaczają zapewnienie bezpieczeństwa prawnego aplikacji, podczas gdy tempo rozwoju nie ulega spowolnieniu. To właśnie w tym obszarze deweloperzy i zespoły produktowe w Stanach Zjednoczonych zaczęły uwzględniać kwestie zgodności w swoich przepływach pracy, wykorzystywać zautomatyzowane narzędzia do sprawdzania zgodności z przepisami dotyczącymi prywatności i projektować aplikacje, które są "domyślnie zgodne" we wszystkich warstwach logiki.

4. Interfejsy API stanowią nowy rodzaj powierzchni ataku

Nowoczesne aplikacje nie są już monolitami. Są one zorientowane na API i te API są celem ataków. Według ostatnich amerykańskich raportów dotyczących bezpieczeństwa, nadużycia API są jednymi z najszybciej rosnących zagrożeń. Dlaczego? Interfejsy API mogą ujawniać logikę zaplecza, łączyć się z usługami innych firm i po prostu pomijać audyty bezpieczeństwa.

Trend jest następujący: amerykańscy deweloperzy podwajają wykorzystanie bramek API, analizy zagrożeń w czasie rzeczywistym, rygorystycznego uwierzytelniania tokenów i szczegółowej kontroli dostępu do każdego punktu końcowego. Do 2025 roku "ustaw i zapomnij" stanie się zwrotem z przeszłości. Każdy istniejący interfejs API musi być wykrywany, zabezpieczany i monitorowany w nieskończoność.

5. Błąd ludzki nadal będzie najsłabszym ogniwem

Przeszkody nie pojawiają się w przypadku złożonych exploitów zero-day przez większość czasu. Chodzi o to, że ktoś faktycznie zapomina o rotacji poświadczeń. Lub wybiera "admin123" jako hasło zamiast silnej garści znaków. Lub kopiuje swój klucz API do GitHub.

Im większa złożoność stosów aplikacji korporacyjnych w USA, tym większym wyzwaniem staje się zabezpieczenie osób, które projektują i utrzymują te aplikacje. Dlatego też edukacja deweloperów, wewnętrzna symulacja zagrożeń i zautomatyzowane skanowanie sekretów są naprawdę niezbędne w przypadku projektów aplikacji mobilnych.

Jak amerykańscy deweloperzy rozwiązują obecne wyzwania związane z bezpieczeństwem aplikacji mobilnych

1. Bezpieczeństwo już na etapie projektowania - a nie po fakcie

W 2025 roku bezpieczeństwo nie może być czymś, co przykręca się na końcu. A deweloperzy z USA? W pełni to zaakceptowali. Od pierwszego sprintu bezpieczeństwo jest traktowane jako podstawowa funkcja produktu, a nie pozycja na liście kontrolnej. Modelowanie zagrożeń, planowanie bezpiecznej architektury i zasady zerowego zaufania są wbudowane w proces rozwoju, podobnie jak projektowanie interfejsu użytkownika i planowanie przepływu użytkowników.

To przejście od myślenia reaktywnego do proaktywnego jest tym, co robi prawdziwą różnicę. Nie chodzi o unikanie ryzyka na końcu - chodzi o projektowanie z myślą o ryzyku od samego początku.

2. Opanowanie labiryntu regulacyjnego dzięki lokalnej wiedzy specjalistycznej

Od ewolucji RODO po kalifornijską CPRA, po nowe przepisy dotyczące danych związanych ze sztuczną inteligencją w USA i zasady etycznego użytkowania w Azji, to ruchomy cel. Deweloperzy z siedzibą w USA są jednak w dobrej sytuacji, ponieważ działają już w niektórych z najbardziej ściśle regulowanych ekosystemów cyfrowych.

Wiedzą, jak wbudować zgodność w kod i budują infrastrukturę, która nie tylko "przechodzi audyty", ale aktywnie chroni reputację firmy. W przypadku globalnych marek poszukujących zgodnych z przepisami i zapewniających prywatność produktów cyfrowych, ta głęboko zakorzeniona znajomość przepisów jest powodem, dla którego wiele z nich nadal decyduje się na współpracę z usługami tworzenia aplikacji mobilnych zakorzenionymi w USA.

3. Uwierzytelnianie następnego poziomu, które nie psuje doświadczenia

Przeszliśmy długą drogę od haseł i kodów PIN. Dziś bezpieczeństwo musi być płynne, a nie duszące - a deweloperzy z USA są liderami tej równowagi. Są one zbudowane z wykorzystaniem uwierzytelniania biometrycznego, kluczy dostępu, rozpoznawania zachowań i oceny ryzyka opartej na sztucznej inteligencji, aby zabezpieczyć dostęp użytkownika bez powodowania tarć.

Platforma "wszystko w jednym" dla skutecznego SEO

Za każdym udanym biznesem stoi silna kampania SEO. Ale z niezliczonych narzędzi optymalizacji i technik tam do wyboru, może być trudno wiedzieć, gdzie zacząć. Cóż, nie obawiaj się więcej, ponieważ mam właśnie coś, co może pomóc. Przedstawiamy Ranktracker - platformę all-in-one dla skutecznego SEO.

W końcu otworzyliśmy rejestrację do Ranktrackera całkowicie za darmo!

Załóż darmowe kontoLub Zaloguj się używając swoich danych uwierzytelniających

Użytkownik w Nowym Jorku może zalogować się za pomocą odcisku palca. Użytkownik w Dubaju? Za pomocą skanu siatkówki oka lub zbliżenia urządzenia. Żadnych niezgrabnych formularzy. Żadnych zapomnianych danych uwierzytelniających. Tylko płynne zabezpieczenia, które dostosowują się do rzeczywistego użytkowania.

4. Zwalczanie zagrożeń opartych na sztucznej inteligencji za pomocą obrony opartej na sztucznej inteligencji

Atakujący w 2025 roku nie siedzą już w piwnicach. Wdrażają uczenie maszynowe, automatyzację i silniki deepfake, aby naśladować użytkowników, łamać systemy i skalować ataki jak nigdy dotąd. Tak więc deweloperzy z USA awansowali - wykorzystując sztuczną inteligencję do walki ze sztuczną inteligencją.

Platforma "wszystko w jednym" dla skutecznego SEO

Za każdym udanym biznesem stoi silna kampania SEO. Ale z niezliczonych narzędzi optymalizacji i technik tam do wyboru, może być trudno wiedzieć, gdzie zacząć. Cóż, nie obawiaj się więcej, ponieważ mam właśnie coś, co może pomóc. Przedstawiamy Ranktracker - platformę all-in-one dla skutecznego SEO.

W końcu otworzyliśmy rejestrację do Ranktrackera całkowicie za darmo!

Załóż darmowe kontoLub Zaloguj się używając swoich danych uwierzytelniających

Integrując wykrywanie zagrożeń w czasie rzeczywistym, śledzenie anomalii i predykcyjną analizę naruszeń, tworzą aplikacje, które uczą się na podstawie wzorców ataków w czasie rzeczywistym. Twoja aplikacja nie tylko staje się mądrzejsza w miarę użytkowania - domyślnie staje się bezpieczniejsza. Jest to rodzaj przyszłościowego sposobu myślenia o bezpieczeństwie, którego firmy nie mogą już dłużej pomijać.

5. Niestandardowe zabezpieczenia dla niestandardowych potrzeb biznesowych

Nie wszystkie aplikacje są zbudowane tak samo, więc po co traktować bezpieczeństwo jak uniwersalną łatkę? To, co wyróżnia wiodącą firmę zajmującą się tworzeniem niestandardowych aplikacji mobilnych w USA, to jej zdolność do dostosowywania zabezpieczeń w oparciu o produkt, użytkowników i branżę.

Aplikacja fintech obsługująca transakcje o wysokiej wartości? Wymaga kompleksowego szyfrowania, analizy oszustw i bezpiecznych interfejsów API. Aplikacja telezdrowia przechowująca wrażliwą dokumentację medyczną? Wymaga zgodności z HIPAA, bezpiecznych strumieni wideo i kontroli dostępu opartej na rolach. Amerykańscy deweloperzy nie zgadują. Badają powierzchnię ryzyka i projektują precyzyjną ochronę - warstwową, skalowalną i specyficzną dla branży.

6. Zabezpieczenie całego cyklu życia - nie tylko uruchomienia

Oto coś, co jest często pomijane: Bezpieczeństwo nie jest statyczne. Zespoły programistów z siedzibą w USA rozwiązują ten problem, oferując ciągłe monitorowanie, testy penetracyjne, zarządzanie poprawkami i aktualizacje zabezpieczeń po wdrożeniu w ramach cyklu ciągłego dostarczania.

Myślą jak zespół ds. bezpieczeństwa, działają jak właściciele produktów i budują jak partnerzy - dzięki temu Twoja aplikacja nie tylko uruchamia się bezpiecznie, ale pozostaje bezpieczna w miarę ewolucji zagrożeń. To długofalowe podejście jest powodem, dla którego globalne firmy przedkładają obecnie partnerstwo w zakresie bezpieczeństwa nad "szybkie załatwienie sprawy".

Przemyślenia końcowe

W 2025 roku najważniejszą cechą aplikacji nie będzie to, jak szybko się ładuje ani jak elegancko wygląda. Chodzi o to, jak pewnie użytkownik może jej zaufać, nawet o tym nie myśląc. I to jest dokładnie to, co opanowali najlepsi amerykańscy programiści: na nowo wyobrażają sobie, jak bezpieczeństwo, design i użyteczność współistnieją w tym samym oddechu.

Ponieważ w nowej erze cyfrowej każde dotknięcie, logowanie i transakcja jest cichym głosem zaufania, a użytkownicy nie mają cierpliwości do niczego, co wydaje się niebezpieczne. Jeśli więc budujesz na dużą skalę, budujesz dla wzrostu, budujesz dla wpływu - zacznij od budowania zaufania u podstaw.