Įvadas

Kibernetinės atakos dažnesnės nei bet kada anksčiau. Įsilaužėliai nebesitaiksto tik į dideles įmones - jų taikiklyje atsiduria ir mažos įmonės. Vienas pažeidimas gali pakenkti jūsų reputacijai ir smarkiai paveikti jūsų pelną.

Geros naujienos? Galite perimti kontrolę naudodami pažangų tinklo saugumo valdymą. Įgyvendindami tinkamas priemones apsaugosite jautrius duomenis, anksti užkirsite kelią grėsmėms ir išlaikysite pranašumą prieš įsilaužėlius.

Šiame tinklaraštyje aprašomi veiksmingi žingsniai, kaip veiksmingai apsaugoti savo verslą.

Jūsų tinklui reikia didesnio saugumo - užtikrinkime jį!

Atlikite išsamų rizikos vertinimą

Labai svarbu suprasti savo tinklo pažeidžiamumą. Išsamus rizikos vertinimas padeda aptikti silpnąsias grandis ir apsaugoti slaptus duomenis.

- Reguliariai atlikite saugumo auditą, kad aptiktumėte paslėptą riziką. Šie auditai gali padėti nustatyti pažeidimus, kol jie nevirto didelėmis problemomis.

- nustatyti galimas sistemų, programų ir įrenginių pažeidžiamumo vietas. Šis į ateitį orientuotas metodas užtikrina, kad problemos būtų sprendžiamos anksti.

- Naudokite tinkamus grėsmių analizės įrankius, kad galėtumėte veiksmingai stebėti kibernetinę riziką. Tikslūs duomenys gali turėti lemiamos įtakos prevencijai.

- Suderinkite su ISO atitikties standartais, kad sustiprintumėte savo tinklo apsaugos struktūrą. "DataGuard" praneša apie nepriekaištingą 100 % tokių auditų sėkmės rekordą - tai įrodo, kad tikslumas atsiperka.

- Vertinkite verslui svarbų turtą per rizikos valdymo peržiūras. Žinodami, kas yra pavojuje, galite priimti aiškius sprendimus iškilus grėsmei.

- Atsižvelgti į kylančias kibernetines grėsmes reguliariai atnaujinant vertinimo metodus. Atsilikimas sukuria galimybes atakoms.

- Įtraukite pažeidžiamumo nustatymą į įprastus procesus visoje įmonėje. Tai suteikia papildomo kruopštumo ir netrukdo veiklai.

- Nuolat tobulinkite saugumą remdamiesi ankstesnio vertinimo rezultatais. Nuolatinis koregavimas užtikrina nuolatinę apsaugą nuo pažangių įsilaužėlių.

Įgyvendinkite griežtas prieigos kontrolės priemones

Prieigą prie duomenų suteikite tik tiems asmenims, kuriems jos tikrai reikia. Taikydami mažiausių privilegijų principus užtikrinkite, kad darbuotojai turėtų tik būtinus leidimus savo užduotims atlikti ir nieko daugiau.

Bendrovės "PurpleSec" įkūrėjas Jasonas Firchas pabrėžia, kaip nedideli prieigos kontrolės trūkumai gali virsti didele rizika.

"Nulinis pasitikėjimas yra daugiau nei tik terminas - tai esminis saugumo metodas", - teigia jis. Įdiekite daugiafaktorinį autentiškumo patvirtinimą visose svarbiausiose paskyrose. Sekite ir registruokite kiekvieną prieigos prašymą, patvirtinimą ar atmetimą, kad galėtumėte nustatyti pažeidimus.

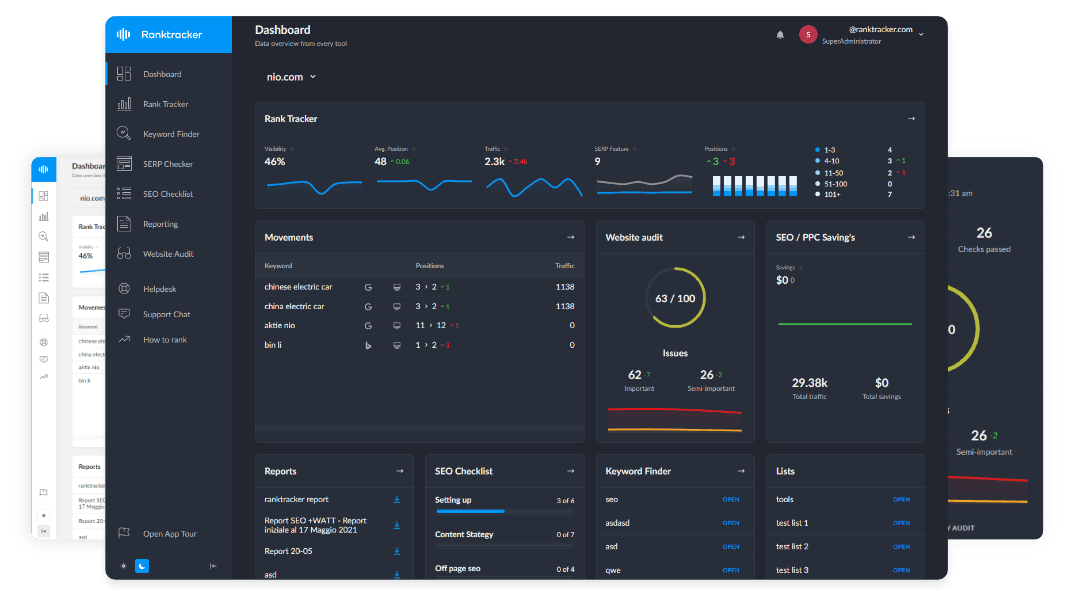

Efektyvaus SEO "viskas viename" platforma

Už kiekvieno sėkmingo verslo slypi stipri SEO kampanija. Tačiau turint daugybę optimizavimo priemonių ir metodų, iš kurių galima rinktis, gali būti sunku žinoti, nuo ko pradėti. Na, nebijokite, nes turiu ką padėti. Pristatome "Ranktracker" "viskas viename" platformą, skirtą efektyviam SEO

Pagaliau pradėjome registruotis į "Ranktracker" visiškai nemokamai!

Sukurti nemokamą paskyrąArba Prisijunkite naudodami savo įgaliojimus

Reguliari šių įrašų peržiūra yra papildoma apsauga nuo galimų pažeidimų. Tokios bendrovės kaip https://ftiservices.com/ padeda įgyvendinti "nulinio pasitikėjimo" saugumo sistemas ir tapatybės valdymo sprendimus, kad būtų įgyvendinta griežta prieigos kontrolės politika.

Reguliariai atnaujinkite ir pataisykite sistemas

Tinkama prieigos kontrolė yra labai svarbi, tačiau sistemos trūkumai vis tiek gali atskleisti jūsų tinklą. Reguliarūs atnaujinimai padeda užkirsti kelią tokioms grėsmėms kaip nulinės dienos išnaudojimai.

- Patikrinkite ir pritaikykite saugumo pataisas, kai tik pardavėjai jas išleidžia, kad išvengtumėte vėlavimo, kuriuo gali pasinaudoti įsilaužėliai.

- Automatizuokite visų sistemų programinės įrangos atnaujinimus, kad išvengtumėte žmogiškųjų klaidų ir spragų pataisų valdymo tvarkaraščiuose.

- Laikykitės pardavėjo nurodymų dėl pataisymų ir programinės įrangos priežiūros, kad veiksmingai palaikytumėte sistemos saugumo standartus.

- Nedelsiant šalinkite nulinės dienos pažeidžiamumus stebėdami patikimų kibernetinio saugumo subjektų ar sprendimų teikėjų pranešimus.

- Suplanuokite įprastus techninės priežiūros patikrinimus, kad nustatytumėte neuždengtas sritis, kurios gali tapti kibernetinių nusikaltėlių prieigos taškais.

- Apribokite darbuotojų leidimus ir patvirtinkite programas, kad pasenusi ar nepalaikoma programinė įranga neliktų nepastebėta.

- Naudokite pažeidžiamumų valdymo įrankius, kad nustatytumėte svarbiausių pataisymų prioritetus, atsižvelgdami į verslo aplinkai būdingus rizikos lygius.

- Registruokite visus atliktus atnaujinimo veiksmus, užtikrindami, kad proceso metu nebūtų praleistas nė vienas esminis žingsnis.

Įdiegti aktyvią grėsmių stebėseną

Sistemų atnaujinimas - tai pagrindas, tačiau siekdami užtikrinti rezultatą, būkite žingsniu priekyje kibernetinių grėsmių. Centralizuoti galinių įrenginių aptikimo sprendimai (EDR) siunčia įspėjimus realiuoju laiku ir padeda užkirsti kelią atakoms dar prieš joms išplintant.

Tokie įrankiai kaip Saugumo informacijos ir įvykių valdymo (SIEM) kaupia grėsmių informaciją, kad būtų galima greitai nustatyti tinkle slypinčius pavojus. Apsilankykite AT-NET ir ieškokite ekspertinių sprendimų, kurie sujungia EDR ir SIEM technologijas, kad padėtų įmonėms išlikti priekyje kylančių grėsmių.

Įsilaužimų aptikimo ir prevencijos sistemos (IDS/IPS) nustato neįprastą veiklą ir blokuoja piktavališkus bandymus. Automatinis reagavimas sutrumpina reakcijos į saugumo incidentus laiką. Griežta tinklo stebėsena užtikrina, kad kiekvienas jūsų sistemos kampelis išliktų toks pat saugus kaip gerai saugoma saugykla.

Darbuotojų mokymas apie kibernetinį saugumą

Grėsmių stebėsenos stiprinimas - tik pusė darbo; darbuotojai taip pat turi būti pasirengę. Apmokykite darbuotojus kibernetinio saugumo sąmoningumo, kad sumažintumėte riziką, kylančią dėl žmogiškųjų klaidų. Įsilaužėliai dažnai taikosi į darbuotojus naudodami sukčiavimo apgaulės priemones, siekdami pavogti slaptus duomenis arba įsiskverbti į sistemas.

Reguliariai rengkite informuotumo apie sukčiavimą mokymus ir imituokite tikroviškus scenarijus, kad patikrintumėte reagavimo laiką ir sprendimų priėmimo įgūdžius. Tokios įmonės kaip "Canon" ir "Burger King" pasikliauja struktūrinėmis saugumo programomis, kurios didina darbuotojų atsparumą kibernetinėms atakoms. Saugumo mokymai darbuotojams padeda atpažinti įspėjamuosius ženklus, kol dar nevėlu. Mokykite savo komandą saugaus el. pašto praktikos, pavyzdžiui, vengti įtartinų nuorodų ar priedų.

Mokykite darbuotojus saugių slaptažodžių naudojimo ir įmonės įrenginių apsaugos dirbant nuotoliniu būdu. Darbuotojų švietimas tiesiogiai padeda išvengti brangiai kainuojančių klaidų, pavyzdžiui, nesąmoningo dalijimosi konfidencialia informacija su nežinomais šaltiniais. Veiksmingas mokymas užtikrina, kad kiekvienas prisidėtų prie verslo operacijų apsaugos nuo galimų pažeidimų.

Saugūs galiniai taškai ir įrenginiai

Įdiekite galinių taškų apsaugos platformas (EPP) ir galinių taškų aptikimo ir reagavimo (EDR) sprendimus. Šios priemonės apsaugo įrenginius nuo kenkėjiškų programų, išpirkos reikalaujančių programų ir kitų kibernetinių grėsmių. Apsaugai nuo grėsmių sustiprinti savo sistemas aprūpinkite patikima antivirusine programine įranga.

Centralizuotos apsaugos sistemos supaprastina didesnių įmonių tinklo apsaugą. Pridėkite duomenų praradimo prevencijos funkcijas, kad išvengtumėte konfidencialios informacijos nutekėjimo. Reguliariai atlikite pažeidžiamumų valdymo patikrinimus, kad nustatytumėte silpnąsias prietaisų apsaugos vietas anksčiau, nei tai padarys užpuolikai.

Tinklo segmentavimas siekiant geresnio valdymo

Tinklų segmentavimas sustiprina saugumą ir apriboja grėsmes. Padalijus tinklą, užpuolikai negali laisvai judėti, jei įvyksta pažeidimas. Pavyzdžiui, jautrių klientų duomenų izoliavimas viename segmente suteikia papildomą apsaugos lygį. Šis metodas sustabdo galimą žalą jos atsiradimo vietoje. Nustatykite ugniasienes, kad apsaugotumėte šiuos segmentus. Išplėstinės ugniasienės ir žiniatinklio programų ugniasienės greitai nustato neįprastą veiklą. Taikant "nulinio pasitikėjimo" architektūrą ši sąranka patobulinama, nes prieš suteikiant prieigą patikrinamas kiekvienas įgaliojimas. IBM sprendimai taip pat palaiko tikslų segmentavimą įmonėms, kurioms reikia pažangių kontrolės priemonių.

Sukurkite patikimą atkūrimo po nelaimės planą

Paskirkite atsarginės kopijos administratorių, kuris prižiūrės duomenų atkūrimą. Šis asmuo turėtų užtikrinti, kad svarbiausių failų kopijos būtų reguliariai saugomos saugiose vietose. Nustatykite aiškius atkūrimo taško tikslus (RPO) ir atkūrimo laiko tikslus (RTO). Pavyzdžiui, nuspręskite, koks duomenų praradimo mastas yra priimtinas arba kaip greitai sistemos turi grįžti į tinklą po gedimo.

Reguliariai vykdykite atkūrimo po nelaimės pratybas, kad patikrintumėte pasirengimą. Šiais bandymais nustatykite parengties ekstremalioms situacijoms planų spragas. Sukurkite konfidencialių failų apsaugos per krizes politiką. Sutelkite dėmesį į verslo operacijų palaikymą, anksti parengdami tvirtas nenumatytų atvejų planavimo strategijas.

Naudokite šifravimą jautriems duomenims apsaugoti

Užšifruokite neskelbtinus verslo duomenis, kad išvengtumėte neteisėtos prieigos. Šifravimo metodais informacija paverčiama neįskaitomu kodu, taip užtikrinant privatumo apsaugą. Sudėtingi IBM šifravimo įrankiai gali užtikrinti saugų bendravimą ir veiksmingai apsaugoti konfidencialią informaciją. Užšifruotų failų saugojimas suteikia papildomą kibernetinio saugumo lygį, apsaugantį nuo galimų pažeidimų.

Apsaugokite klientų duomenis, finansinius įrašus ir darbuotojų duomenis, užšifruodami juos prieš bendrinant ar saugant. Duomenų šifravimo įrankiai padeda palaikyti saugų bendravimą tarp komandų ir kartu užtikrinti sklandžią verslo veiklą. Šis žingsnis labai sustiprina bendrą visų dydžių įmonių duomenų saugumą.

Nuolat audituokite ir tobulinkite saugumo priemones

Nuolatinis saugumo auditas padeda užfiksuoti riziką, kol ji dar neišaugo. Įmonės turi tai laikyti nuolatiniu apsaugos stiprinimo prioritetu.

- Reguliariai atlikite saugumo vertinimus. Taip nustatysite silpnąsias sistemų ir procesų vietas. Nedelsiant pašalinus spragas sumažėja potencialių grėsmių.

- Naudokite pažeidžiamumų aptikimo įrankius. Automatizuota programinė įranga realiuoju laiku tikrina silpnąsias vietas, taip padidindama reagavimo greitį ir tikslumą.

- Dažnai planuokite įsiskverbimo bandymus. Samdykite etiškus įsilaužėlius, kad jie imituotų atakas ir atskleistų paslėptas įmonės apsaugos spragas.

- Stebėkite sistemas 24 valandas per parą, 7 dienas per savaitę naudodami SIEM įrankius. Šios priemonės sutrumpina reagavimo laiką, nes anksti aptinka grėsmes ir nedelsdamos pateikia įspėjimus.

- Atnaujinkite saugumo kontrolės priemones, remdamiesi nustatytais faktais. Nuolat koreguokite priemones, kad būtų atsižvelgta į naujus pažeidžiamumus ar kibernetinių atakų metodus.

- Nuolat tobulinkite reagavimo į incidentus planus. Reguliariai praktikuokite pratybas, kad komanda greičiau reaguotų į realius pažeidimus.

- Laikui bėgant stebėkite auditų rezultatus. Įvertinkite tendencijas ir kurkite strategijas, kurios dar labiau sumažintų riziką.

- Dokumentuokite visus pakeitimus, padarytus po peržiūrų. Aiškūs įrašai padeda įvertinti pažangą ir veiksmingai vadovauti būsimiems atnaujinimams.

- Įtraukite pagrindines suinteresuotąsias šalis į peržiūrą ir peržiūrą. Įvairūs požiūriai padeda priimti geresnius sprendimus, susijusius su rizikos valdymu.

- Kasmet arba dažniau, jei reikia, peržiūrėkite atitiktį tokiems teisės aktams kaip GDPR ar HIPAA ir užtikrinkite, kad nebūtų taikomos jokios nuobaudos.

Išvada

Tvirtas tinklo saugumo valdymas apsaugo jūsų verslą ir reputaciją. Maži žingsniai, pavyzdžiui, griežtesnės prieigos kontrolės nustatymas, sukuria didelę vertę. Mokykite darbuotojus apie grėsmes, kad jie išliktų budrūs. Reguliariai atlikdami patikrinimus ir atnaujinimus pašalinkite spragas, kol įsilaužėliai jų nerado. Būkite budrūs ir apsaugoti - tai geriau nei valyti netvarką!