Intro

A kibertámadások egyre gyakoribbak, és a vállalkozások megállás nélkül szembesülnek a fenyegetésekkel. A hackerek a gyenge rendszereket veszik célba, így a vállalatok ki vannak téve az adatszivárgásnak, a leállásoknak és a pénzügyi veszteségeknek. Ha nem tudja, hogyan védje meg hálózatát, vagy úgy érzi, hogy túlterheltek a biztonsági kihívások, nincs egyedül.

Az erős hálózati biztonság nem csak jó, ha van, hanem elengedhetetlen. Tanulmányok azt mutatják, hogy a kisvállalkozások 60%-a hat hónapon belül bezár egy kibertámadást követően. Ebben a blogban szakmai tanácsokat olvashat, amelyekkel átfogóan biztosíthatja vállalkozását.

Olvasson tovább; ez megmentheti a cégét!

Rendszeres kockázatértékelés elvégzése

A rendszeres kockázatértékelések kulcsfontosságúak vállalkozása kiberfenyegetésekkel szembeni védelmében. Segítenek azonosítani a kockázatokat és csökkenteni a lehetséges támadások hatását.

- A kockázatok kiszűrése alapos fenyegetéselemzés és eszközleltár elvégzésével. Például vizsgálja meg az érzékeny fájlokat, az elavult szoftvereket és a gyenge jelszavakat.

- Értékelje az adathalász e-mailekből, zsarolóprogramokból és belső kockázatokból eredő fenyegetéseket. Csak az adathalászat az elmúlt években bejelentett jogsértések több mint 80%-át okozta.

- Becsülje meg, hogy a kockázatok milyen hatással lehetnek a működésre vagy a pénzügyi stabilitásra. Egy zsarolóvírus-támadás a vállalkozásoknak több ezer vagy akár több millió forintos bevételkiesést okozhat.

- A biztonsági értékeléseket a kritikus eszközökre, például az ügyféladatokra vagy a szellemi tulajdonra összpontosíthatja.

- Készítsen kockázatkezelési tervet, amely gyakorlati lépéseket tartalmaz az azonosított hiányosságok kezelésére.

Folytassuk a szigorúbb biztonság érdekében az erős hozzáférés-ellenőrzés végrehajtásával.

Erős hozzáférés-szabályozás bevezetése

A hozzáférés biztosítása a többfaktoros hitelesítéssel (MFA) kezdődik. A jelszavakon túl további intézkedésekkel, például ujjlenyomat-olvasással vagy a telefonra küldött kóddal az automatizált támadások 99%-a megelőzhető.

A személyazonosság ellenőrzésének szigorúnak és következetesnek kell maradnia minden felhasználói fiók esetében. A legkisebb jogosultságú hozzáférés biztosítja, hogy a felhasználók csak a munkájukhoz szükséges adatokhoz férjenek hozzá - se több, se kevesebb.

Ez a módszer védi az érzékeny információkat a szükségtelen hozzáféréstől. Például a pénzügyi nyilvántartások kizárólag a könyvelők számára történő biztosítása hatékonyan csökkenti a belső kockázatokat.

Az ellenőrzési nyomvonalak elengedhetetlenek annak nyomon követéséhez, hogy ki mikor és mihez fér hozzá. Az összes hozzáférési tevékenység rögzítése elősegíti az elszámoltathatóságot, és gyorsan azonosítja a szokatlan viselkedést. A Zero Trust biztonsági alapelvek fokozzák ezt azáltal, hogy folyamatos ellenőrzés nélkül senki sem megbízható - még a bennfentesek sem! A biztonságos hozzáférési irányelveknek szerepkörök és helyszínek alapján engedélyezési korlátokat kell tartalmazniuk. A Zero Trust bevezetéséhez és a skálázható hozzáférési irányelvek kialakításához szükséges útmutatásért látogasson el a Power Consulting oldalára - őka növekvő vállalkozások számára szabott IT-biztonsági megoldásokra specializálódtak.

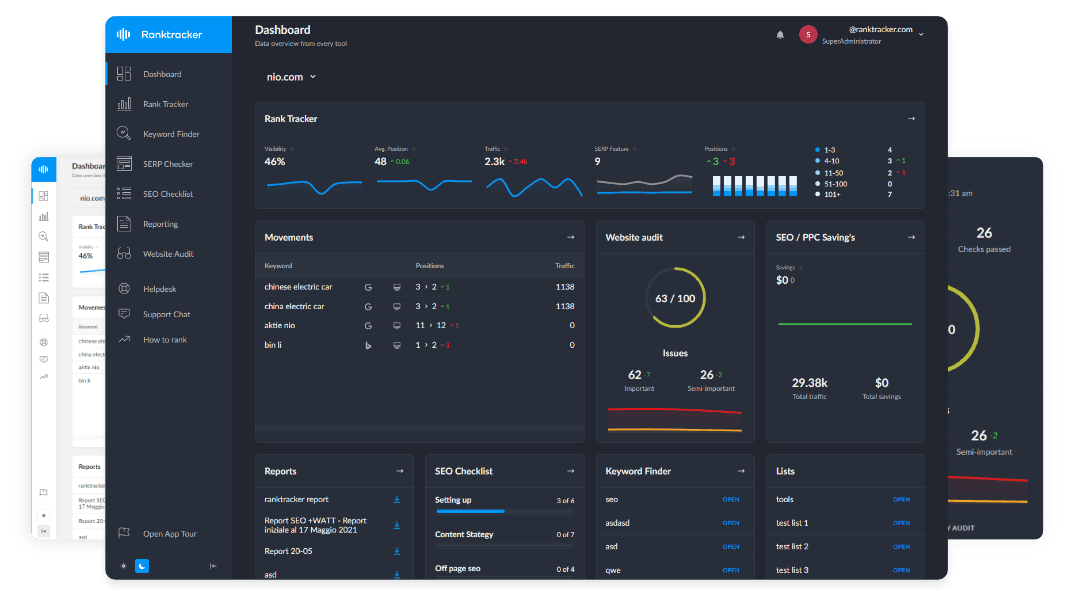

Az All-in-One platform a hatékony SEO-hoz

Minden sikeres vállalkozás mögött egy erős SEO kampány áll. De a számtalan optimalizálási eszköz és technika közül lehet választani, ezért nehéz lehet tudni, hol kezdjük. Nos, ne félj tovább, mert van egy ötletem, ami segíthet. Bemutatom a Ranktracker all-in-one platformot a hatékony SEO-ért.

Végre megnyitottuk a Ranktracker regisztrációt teljesen ingyenesen!

Ingyenes fiók létrehozásaVagy Jelentkezzen be a hitelesítő adatokkal

Egy távolról dolgozó értékesítő nem rendelkezhet azonos jogosultságokkal, mint egy, a központban dolgozó rendszergazda. "Erős kerítés nélkül", ahogy a mondás tartja, "csak a bajt hívod elő".

A javításkezelés és a rendszerfrissítések előtérbe helyezése

A hackerek mindig azonosítják a gyenge pontokat. A rendszeres frissítésekkel ezeket a réseket bezárhatja, és megvédheti hálózatát a támadásoktól. Alkalmazza a biztonsági javításokat, frissítse a szoftvereket, és késedelem nélkül koncentráljon az operációs rendszer javításaira.

A nulladik napi sebezhetőségek gyors kezelése az érzékeny adatok kiszolgáltatottságának elkerülése érdekében. Az automatizált javítóeszközök időt takarítanak meg, miközben betartják a gyártók ajánlásait.

A firmware-frissítések elhanyagolása miatt az eszközök nyitva állnak a fenyegetések előtt. Egy elmulasztott frissítés költséges jogsértéshez vagy jogi problémához vezethet. Kövesse a gyártó irányelveit a védelmet fokozó, időben elvégzett javításokhoz.

Kezelje a javításkezelést rutinfeladatként, ne utólagos gondolatként - ez jobb, mint utólag foglalkozni a károkkal!

Proaktív fenyegetésfigyelés és -felismerés alkalmazása

Használjon olyan eszközöket, mint a biztonsági információ- és eseménykezelő (SIEM), hogy a fenyegetéseket folyamatosan nyomon követhesse. Párosítsa a SIEM-et egy behatolásjelző rendszerrel (IDS) vagy egy behatolásmegelőző rendszerrel (IPS).

Ezek a rendszerek azonosítják a szokatlan tevékenységet, mielőtt az kárt okozna. A gyanús viselkedés esetén riasztásokat is küldenek, így segítve a csapatok gyors cselekvését.

A központosított végpontvédelem biztosítja az eszközök biztonságát a hálózaton belül. Az olyan eszközök, mint a McAfee ePO vagy a DoD HBSS egységes biztonsági szabályokat alkalmazhatnak. További biztonságot nyújtanak az olyan funkciók, mint az adatvesztés-megelőzés és a végrehajtás-megelőzés. Ha segítséget keres ezen eszközök kiválasztásában vagy kezelésében, fedezze fel a ProTek szakértelmét a személyre szabott, proaktív kiberbiztonsági megoldásokhoz.

Az All-in-One platform a hatékony SEO-hoz

Minden sikeres vállalkozás mögött egy erős SEO kampány áll. De a számtalan optimalizálási eszköz és technika közül lehet választani, ezért nehéz lehet tudni, hol kezdjük. Nos, ne félj tovább, mert van egy ötletem, ami segíthet. Bemutatom a Ranktracker all-in-one platformot a hatékony SEO-ért.

Végre megnyitottuk a Ranktracker regisztrációt teljesen ingyenesen!

Ingyenes fiók létrehozásaVagy Jelentkezzen be a hitelesítő adatokkal

A kiberkockázatok korai felismerése minimalizálja az állásidőt és védi a fontos üzleti adatokat.

A legjobb biztonsági gyakorlatok oktatása az alkalmazottak számára

Az alkalmazottak oktatása az első védelmi vonal a kiberfenyegetésekkel szemben. A jól felkészült munkatársak már azelőtt megállíthatják a támadásokat, mielőtt azok egyáltalán elkezdődnének.

- Rendszeresen végezzen adathalász-szimulációkat. A szimulált adathalász e-mailek segítenek az alkalmazottaknak felismerni a valós csalásokat, és növelik a fenyegetések felismerésének magabiztosságát.

- Tanítson erős jelszóbiztonsági szokásokat. Mutassa meg a munkavállalóknak, hogyan hozzanak létre erős jelszavakat, és ajánlja a jelszókezelő eszközök használatát az időmegtakarítás és a fiókok védelme érdekében.

- Negyedévente adatvédelmi képzések szervezése. Ezeken az üléseken foglalkozzon az olyan kockázatokkal, mint a nem biztonságos adattárolás, a véletlen megosztás vagy az érzékeny információk nem megfelelő kezelése.

- Indítson kiberbiztonsági tudatossági kezdeményezést a munkahelyen. A plakátok, hírlevelek és gyors tippek mindenkit bevonhatnak anélkül, hogy megzavarnák a munkafolyamatokat.

- Az adathalászatra való figyelemfelhívás legyen a munkavállalói oktatási programok egyik fő témája. Adjon hozzá valós példákat a hasonló vállalkozásokat ért támadásokról, hogy a leckék érthetőek maradjanak.

- A csapat tudásának nyomon követése a legjobb biztonsági gyakorlatokkal kapcsolatos rendszeres kvízek vagy auditok segítségével a képzések után, hogy felmérje a megértést és javítsa a gyenge pontokat.

- A sebezhetőségek csökkentése érdekében szemináriumok vagy megbeszélések során hangsúlyozza a nem biztonságos eszközök és a személyes e-mail használat kockázatát a munkafeladatokra.

- A gyanús tevékenységekről vagy potenciális jogsértésekről való nyílt kommunikáció elősegítése a büntetéstől való félelem nélkül, hogy a személyzet nyugodtan jelenthesse a baj korai jeleit.

Ezután vizsgálja meg, hogy az adatok titkosítása miért növeli a titkosságot, miközben megvédi vállalkozását a költséges kiszivárogtatásoktól.

Adattitkosítás használata és a bizalmas információk védelme

Titkosítja az érzékeny adatokat olyan módszerekkel, mint az SSL/TLS vagy a végponttól végpontig terjedő titkosítás. Védje a bizalmas információkat tároló fájlkiszolgálókat szigorú digitális biztonsági intézkedésekkel. A titkosítási protokollok védőgátként működnek, megakadályozva, hogy a behatolók hozzáférjenek a privát adatokhoz.

Védje az érzékeny fájlokat a tárolás és a hálózaton keresztül történő továbbítás során.

A titkosítás előtérbe helyezésével akadályozza meg a nagy értékű eszközökhöz való jogosulatlan hozzáférést. Biztosítsa például az ügyféladatbázisokat vagy a pénzügyi nyilvántartásokat az adatvédelemre tervezett eszközökkel.

Használjon erős technikákat a rendszer védekezésének sebezhető területeinek megerősítésére.

Átfogó katasztrófa helyreállítási terv kidolgozása

Az adattitkosítás védi az információkat, de a katasztrófákra való tervezés biztosítja vállalkozása jövőjét. A katasztrófa utáni helyreállítási terv felkészíti Önt az informatikai válsághelyzetek gyors helyreállítására.

- A kritikus rendszerek és adatok azonosítása. Tudja meg, hogy a hálózat mely részei alapvető fontosságúak a működéshez, és azonnali helyreállítást igényelnek. Koncentráljon a kiemelt fontosságú területekre, például a pénzügyi nyilvántartásokra vagy az ügyféladatbázisokra.

- Határozza meg a helyreállítási pont célkitűzését (RPO). Ez az elveszett adatok időben mért maximálisan elfogadható mennyisége, például 24 órás RPO napi biztonsági mentések esetén. A rendszeres biztonsági mentések csökkentik a lehetséges veszteségeket.

- Határozza meg a helyreállítási időcélt (RTO). Ez azt méri, hogy milyen gyorsan kell helyreállítania a szolgáltatásokat a jelentős hatások elkerülése érdekében. A rövidebb RTO gyorsabb megoldásokat, például redundáns rendszereket vagy automatizálást igényel.

- Biztonsági mentés rendszergazdájának kijelölése. Jelöljön ki valakit, aki felelős a biztonsági mentések rendszeres kezeléséért és ellenőrzéséért. A gyakori ellenőrzések megerősítik a működőképességet és az integritást.

- Automatizálja a biztonsági mentési folyamatokat, amikor csak lehetséges. Az automatizált rendszerek időt takarítanak meg és csökkentik a hibák számát a kézi módszerekhez képest.

- Évente vagy kétévente végezzen katasztrófa utáni helyreállítási tesztelést. A rendszeres tesztelés feltárja a hibákat, és biztosítja, hogy a tervek valós körülmények között is hatékonyan működjenek.

- Tervezzen másodlagos rendszereket az infrastruktúra kulcsfontosságú területein. Használjon alternatív szervereket vagy felhőalapú tárolást a működés fenntartásához még hardverhibák vagy kibertámadások esetén is.

- Ütemezze a gyakori biztonsági mentéseket az üzleti igények alapján, például napi, heti vagy óránkénti beállításokkal a különböző típusú adatokhoz. Párosítsa a gyakoriságot a fontossághoz, miközben kiegyensúlyozza a költségeket.

- Védje a biztonsági másolatokat mind fizikailag, mind digitálisan a külső helyszínen történő tárolásukkal vagy titkosított online tárolási megoldásokkal, hogy nagyobb biztonságot nyújtson a jogsértésektől vagy környezeti kockázatoktól.

- Részletes dokumentáció kidolgozása, amely ismerteti a helyreállítási folyamat minden egyes lépését, az érintett szerepeket és a balesetet követő intézkedések ütemezését.

Hálózatának szegmentálása a fokozott ellenőrzés érdekében

A katasztrófa utáni helyreállítási terv nem túl hatékony, ha a hálózatból hiányzik a szervezettség. A hálózat felosztása növeli a biztonságot és hatékonyabban kezeli a kockázatokat. Válassza szét a kritikus eszközöket biztonságos zónákba.

Ez csökkenti a kitettséget, ha egy szakasz sérül.

A felosztás szintén javítja a teljesítményt a terhelések különböző szakaszokra történő elosztásával. A forgalom alakítása és a QoS-konfiguráció segít a csúcsidőszakokban a torlódások ellenőrzésében, biztosítva a zavartalan működést.

Az All-in-One platform a hatékony SEO-hoz

Minden sikeres vállalkozás mögött egy erős SEO kampány áll. De a számtalan optimalizálási eszköz és technika közül lehet választani, ezért nehéz lehet tudni, hol kezdjük. Nos, ne félj tovább, mert van egy ötletem, ami segíthet. Bemutatom a Ranktracker all-in-one platformot a hatékony SEO-ért.

Végre megnyitottuk a Ranktracker regisztrációt teljesen ingyenesen!

Ingyenes fiók létrehozásaVagy Jelentkezzen be a hitelesítő adatokkal

A jobb nyomon követés jobban kezelhetővé válik, ha nem minden úgy van csoportosítva, mint egy kaotikus raktárkiárusításon. A strukturált beállítás jobb ellenőrzést biztosít anélkül, hogy a sebesség vagy a megbízhatóság rovására menne!

Automatizálás a hatékonyság javításáért

A hálózatok szegmentálása javítja az ellenőrzést, míg az automatizálás a pontossággal növeli a hatékonyságot. Az automatizált javítások telepítése felgyorsítja a manuálisan gyakran napokig tartó folyamatokat.

Minimalizálja a leállási időt, és még a fenyegetések fokozódása előtt kezeli a sebezhetőségeket.

Az incidensreakció automatizálása felgyorsítja a megfékezés sebességét a kritikus pillanatokban. A behatolásvizsgálattal kombinált etikus hackelés azonosítja a gyenge pontokat, amelyeket az alapvető vizsgálatok nem vesznek észre. Ezek az automatizált módszerek lehetővé teszik a csapatok számára, hogy a fontos feladatokra koncentráljanak, biztosítva a zökkenőmentesebb működést és a jobb termelékenységet.

A hálózati biztonsági teljesítmény mérése és ellenőrzése

A hálózati biztonság mérése és ellenőrzése olyan, mint az autó karbantartása - ha kihagyja, meghibásodást kockáztat. A rendszeres ellenőrzések biztosítják, hogy a sebezhetőségek ne csússzanak át a résen.

| Akció | Részletek | Miért fontos |

| Kulcsfontosságú mérések megállapítása | Koncentráljon az olyan mérhető tényezőkre, mint a fenyegetések észlelési ideje, a válaszidő és a leállások megelőzése. | Nyomon követi a trendeket és azonosítja a gyenge pontokat, mielőtt azok nagyobb problémává válnának. |

| Rendszeres ellenőrzések lefolytatása | Tervezzen negyedéves felülvizsgálatokat a biztonsági intézkedések hatékonyságának és az ISO 27001 szabványoknak való megfelelésnek az ellenőrzésére. | Megakadályozza a felügyeletet, és biztosítja, hogy minden rendszer megfeleljen az elfogadott gyakorlatnak. (Ne feledje: a DataGuard 100%-os sikert ér el az ISO 27001 auditok során.) |

| Történelmi adatok elemzése | Tekintse át a múltbeli incidenseket a trendek, minták és a fenyegetések alapvető okainak megértése érdekében. | Segít megelőzni ugyanazon hibák megismétlését. Tanuljon a történelemből ahelyett, hogy újra átélné azt. |

| Automatizált eszközök használata | Az eszközök valós időben nyomon követhetik, naplózhatják és jelenthetik a biztonsági incidenseket. | Csökkenti a kézi munkát és minimalizálja az emberi hibákat, 40%-kal csökkentve a teljes üzemeltetési költséget (TCO). |

| Dokumentum megállapítások | Tartson egyértelmű, naprakész nyilvántartást minden auditálás eredményéről és biztonsági értékelésről. | Javítási tervet biztosít, és mindenkit elszámoltat. |

| Javítási célok kitűzése | Használja fel az auditok eredményeit a gyakorlati változtatások, például a gyorsabb válaszidők vagy a szigorúbb hozzáférési protokollok meghatározásához. | Fenntartja a csapat összpontosítását és biztosítja a folyamatos fejlődést. |

A megbízható auditok nem luxus, hanem szükségszerűség.

Következtetés

A hálózat védelme többé már nem opcionális. A kiberfenyegetések napról napra kifinomultabbá válnak. Az erős biztonsági megközelítés biztonságban és működőképes állapotban tartja vállalkozását. Kezdje kicsiben, maradjon következetes, és igazodjon a fenyegetések fejlődéséhez.

Az adatok védelme a jövőjét is jelenti - ne várjon a védekezés fokozásával!