Einleitung

Mittlerweile ist der Umstieg auf die Cloud längst zur Standardoption für alle Unternehmen geworden, die Flexibilität und Skalierbarkeit benötigen. Trotzdem scheinen zu viele Unternehmen der Illusion zu unterliegen, dass Cloud-Plattformen „standardmäßig sicher“ sind, weil die Anbieter den technischen Stack und die physische Sicherheit verwalten. Die Realität sieht ganz anders aus: Die meisten Cloud-Pannen sind auf menschliches Versagen, Fehlkonfigurationen oder mangelnde Zugriffskontrollen zurückzuführen.

In einer solchen Umgebung sind regelmäßige Sicherheitsbewertungen von entscheidender Bedeutung. Die Cloud ist dynamisch, und ein einziger Fehler in der Konfiguration kann Angreifern eine Lücke öffnen.

Häufige Risiken und Schwachstellen in der Cloud-Infrastruktur

In der Cloud sind viele Sicherheitsvorfälle auf Fehlkonfigurationen oder schlecht definierte Zugriffskontrollen zurückzuführen. Diese Fehler werden in der Regel nicht gemeldet, obwohl sie Schwachstellen darstellen, die Angreifer leicht ausnutzen können.

Zu den häufigsten Risiken gehören:

- Offene oder falsch konfigurierte Cloud-Ressourcen (S3-Buckets, Speicherdienste, Funktionen);

- Unzureichend festgelegte oder übermäßige IAM-Berechtigungen, die eine Ausweitung von Berechtigungen ermöglichen;

- Über das Internet zugängliche öffentliche Endpunkte und ungeschützte APIs;

- Schwache Netzwerksegmentierung und ungeeignete Sicherheitsgruppenregeln;

- Schlecht verwaltete CI/CD-Pipelines und automatisierte Bereitstellungen;

- Integrationen mit externen Diensten, die eigene Schwachstellen mit sich bringen können;

- Falsch zugewiesene Rollen, verlorene Ressourcen und unbeabsichtigte Konfigurationsänderungen sind Beispiele für menschliches Versagen.

Eines der größten Probleme bei Cloud-Bedrohungen ist, dass sie oft lange Zeit unbemerkt bleiben. Da Angreifer häufig legitime Zugriffsmethoden verwenden, ist es erheblich schwieriger, Sicherheitsverletzungen zu erkennen.

Bewertung der Sicherheit der Cloud-Infrastruktur mithilfe von Penetrationstests

Die oben genannten typischen Gefahren machen deutlich, dass angemessene Sicherheitstests erforderlich sind. Ein Cloud-Penetrationstest ist eine der besten Methoden zur Bewertung Ihrer Cloud-Umgebung.

Im Wesentlichen handelt es sich bei einem Penetrationstest um eine kontrollierte Simulation tatsächlicher Angriffe, die veranschaulicht, wie leicht ein Angreifer Schwachstellen oder Fehlkonfigurationen in Ihren Cloud-Diensten ausnutzen könnte.

Im Gegensatz zu herkömmlichen Penetrationstests konzentrieren sich Cloud-Penetrationstests auf Zugriffsarchitekturen, Sicherheitsregeln, Service-Interaktionen und darauf, wie sich bestimmte Einstellungen auf die Fähigkeit eines Angreifers auswirken, sich vertikal oder horizontal innerhalb des Systems zu bewegen.

Da automatisierte Scanner nicht in der Lage sind, den Kontext, die Rollenbeziehungen oder die Gründe für Ihre Cloud-Architektur zu entschlüsseln, sind sie in dieser Situation nicht sehr nützlich. Eine Expertenanalyse ist die einzige Möglichkeit, tatsächliche Schwachstellen zu identifizieren, die Geschäftslogik zu berücksichtigen und die möglichen Folgen solcher Schwachstellen zu bewerten.

Was Unternehmen von Cloud-Pentests profitieren

Cloud-Pentesting bietet Einblick in tatsächliche Risiken, nicht nur in technische Schwachstellen. Es deckt Fehlkonfigurationen von gemeinsam genutzten Diensten, übermäßige Berechtigungen, Segmentierungslücken, exponierte Ressourcen und mögliche Wege für laterale Bewegungen auf.

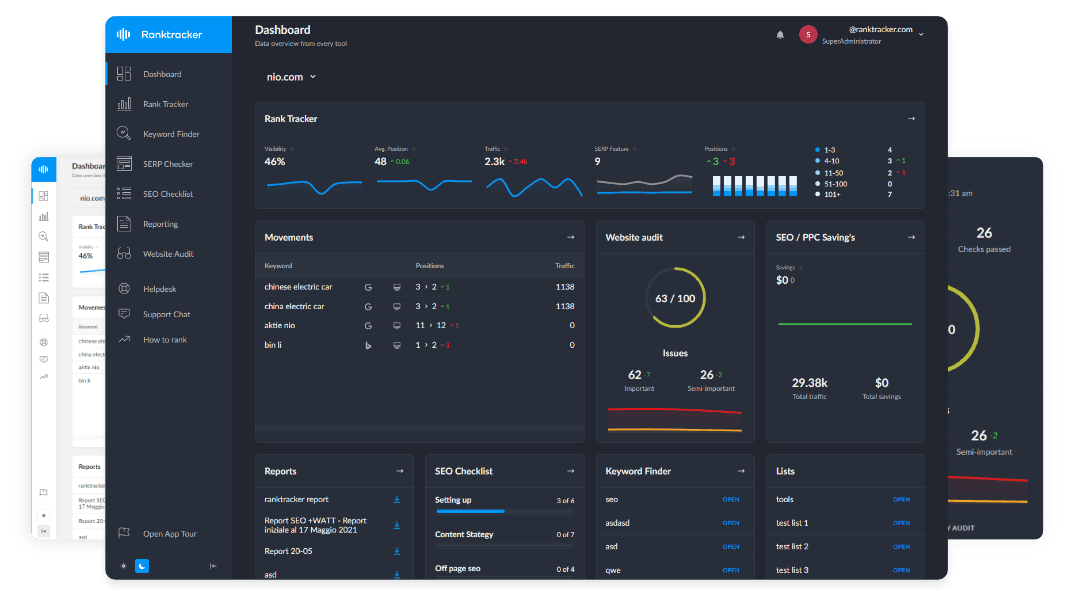

Die All-in-One-Plattform für effektives SEO

Hinter jedem erfolgreichen Unternehmen steht eine starke SEO-Kampagne. Aber bei den zahllosen Optimierungstools und -techniken, die zur Auswahl stehen, kann es schwierig sein, zu wissen, wo man anfangen soll. Nun, keine Angst mehr, denn ich habe genau das Richtige, um zu helfen. Ich präsentiere die Ranktracker All-in-One-Plattform für effektives SEO

Wir haben endlich die Registrierung zu Ranktracker absolut kostenlos geöffnet!

Ein kostenloses Konto erstellenOder melden Sie sich mit Ihren Anmeldedaten an

Schließlich helfen sie Unternehmen dabei, die Kontrolle über ihre Cloud-Umgebung zurückzugewinnen und ihre Sicherheitsmaßnahmen an den realen Bedrohungen auszurichten.

Wann ist ein Cloud-Pentest angebracht?

Sicherheitsüberprüfungen sollten nicht erst nach einem Vorfall durchgeführt werden.

- Bevor Sie Ihre Infrastruktur erweitern, neue Dienste einführen oder zu einem anderen Cloud-Stack wechseln, lohnt es sich, einen Cloud-Pentest zu planen.

- Darüber hinaus ist dies nach der Aktualisierung von Automatisierungsworkflows, dem Hinzufügen neuer Integrationen oder größeren Konfigurationsänderungen von entscheidender Bedeutung, da in diesen Fällen unbeabsichtigte Fehler am häufigsten auftreten.

- Vor externen Audits wie ISO 27001 oder SOC 2, bei denen die Cloud-Sicherheit eines der wichtigsten Bewertungskriterien ist, ist ein Pentest erforderlich.

- Darüber hinaus sollten Sie darüber nachdenken, wenn Sie Anzeichen für eine mögliche Sicherheitsverletzung feststellen, wie z. B. seltsame Protokolle oder kompromittierte Passwörter.

Regelmäßige Penetrationstests sind ein wesentlicher Bestandteil einer ausgereiften Cybersicherheitshygiene – sie tragen dazu bei, Gefahren zu vermeiden, die sich im Laufe der Zeit entwickeln können.

Lohnt es sich, in einen Pentest zu investieren?

Regelmäßige Sicherheitstests kosten oft weit weniger als selbst ein kleiner Cloud-Vorfall. Kompromittierte Zugriffe, Datenlecks oder Ausfallzeiten können zu finanziellen Verlusten, Strafen und Reputationsschäden führen, die jahrelang nachwirken können. Rechnet man die versteckten Kosten hinzu – darunter Maßnahmen zur Reaktion auf Vorfälle, rechtliche Unterstützung und Folgeaudits –, ist der Preis für einen Pentest eine geringe, kostengünstige Investition.

Fazit

Die Cloud-Infrastruktur bietet Geschwindigkeit, Skalierbarkeit und Wettbewerbsvorteile, erfordert jedoch einen verantwortungsvollen Umgang mit der Sicherheit. Eine der effizientesten Methoden, um festzustellen, ob Ihre Cloud-Konfiguration wirklich so sicher ist, wie Sie es erwarten, ist ein Pentest.

Der Einsatz externer Spezialisten garantiert Objektivität, vermeidet die bei Teams so häufig auftretende „Vertrautheitsblindheit“ und bietet fundiertes technisches Fachwissen, das intern nur schwer aufrechtzuerhalten ist.

Datami ist ein zuverlässiger Partner für Cybersicherheit, der über qualifizierte Spezialisten, praktisches Wissen und aktuelle Testverfahren verfügt. Weitere Informationen zu den Dienstleistungen finden Sie unter: https://datami.ee/services/pentest/cloud-penetration-testing/.

Pentests von Datami reduzieren die Risiken in Cloud-Umgebungen und verhindern Ereignisse, die viel mehr kosten würden als vorbeugende Sicherheitsmaßnahmen jemals kosten könnten.