Einleitung

Online-Sicherheit ist keine technische Option mehr, sondern eine grundlegende betriebliche Anforderung. Mit zunehmender Automatisierung und der Verbreitung datengesteuerter Tools werden Nutzer sicherere Wege verlangen, die ihre Identität schützen, ohne den reibungslosen Betrieb zu stören. Im Gegensatz zu den alten Systemen konzentrieren sich die neuen Systeme auf Vertrauenssignale, Konsistenz im Verhalten und adaptive Verifizierung statt auf regelmäßige Überprüfungen. Diese Veränderung hat das Design und die Bewertung von Zugriffstools verändert.

Anstelle von Geschwindigkeit oder Volumen legen die Menschen nun Wert auf Stabilität, Authentizität und ethische Nutzung. Entscheidungen werden nun von klaren Strukturen, vorhersehbaren Routing-Pfaden und intelligenter Rotation geleitet. Diese Veränderungen zeigen, wie sich digitale Plattformen an die zunehmende Automatisierung anpassen und dennoch weiterhin daran interessiert sind, authentische Interaktionen zwischen Netzwerken zu fördern.

Grundlagen für Residential Proxy im Jahr 2026

Die Planung eines sicheren Zugriffs hängt zunehmend von Proxys für Privathaushalte ab, da moderne Systeme realistische Verbindungsmuster und konsistentes Verhalten erfordern. Diese Netzwerke basieren auf echten, vom Benutzer zugewiesenen Adressen, wodurch Anfragen bei Verifizierungsprüfungen authentisch erscheinen. Plattformen bewerten die Traffic-Qualität nun genauer, wodurch natürliche Nutzungsmuster wertvoller sind als das reine Anfragevolumen.

Infolgedessen konzentriert sich die Proxy-Auswahl auf Sitzungskontrolle, Reputationsbalance und langfristige Zuverlässigkeit. Benutzer richten die Proxy-Nutzung eher an der Aufgabenabsicht als an aggressivem Scraping aus und unterstützen so ethische Automatisierung, stabile Indizierungs-Workflows und sichereren Datenzugriff in sich weiterentwickelnden Verifizierungsumgebungen.

Die Sicherheitserwartungen ändern sich rapide

Sicherheitsebenen haben sich über einfache Blockierungsregeln hinaus zu verhaltensorientierten Bewertungsmethoden weiterentwickelt. Systeme beobachten Zeitmuster, Navigationslogik und Antwortsignale, um die Legitimität zu beurteilen.

Tools müssen sich nun nahtlos in die erwarteten Nutzungsbereiche einfügen, um Störungen zu vermeiden. Dieser Wandel fördert eine intelligentere Konfiguration anstelle von Brute-Force-Ansätzen.

Eine konsistente Identitätsdarstellung ist wichtiger geworden als häufige Rotationen. Da die Überprüfungen immer adaptiver werden, profitieren Anwender von Lösungen, die auf Realismus statt auf Abkürzungen ausgelegt sind.

Wichtige Veränderungen bei den Modellen zur Proxy-Einführung

• Nutzungsmuster konzentrieren sich nun auf stabile Sitzungen statt auf häufige Adressänderungen

• Zugriffsstrategien priorisieren den Aufbau von Vertrauen durch natürliche Abfrageintervalle und realistische Browsing-Aktionen.

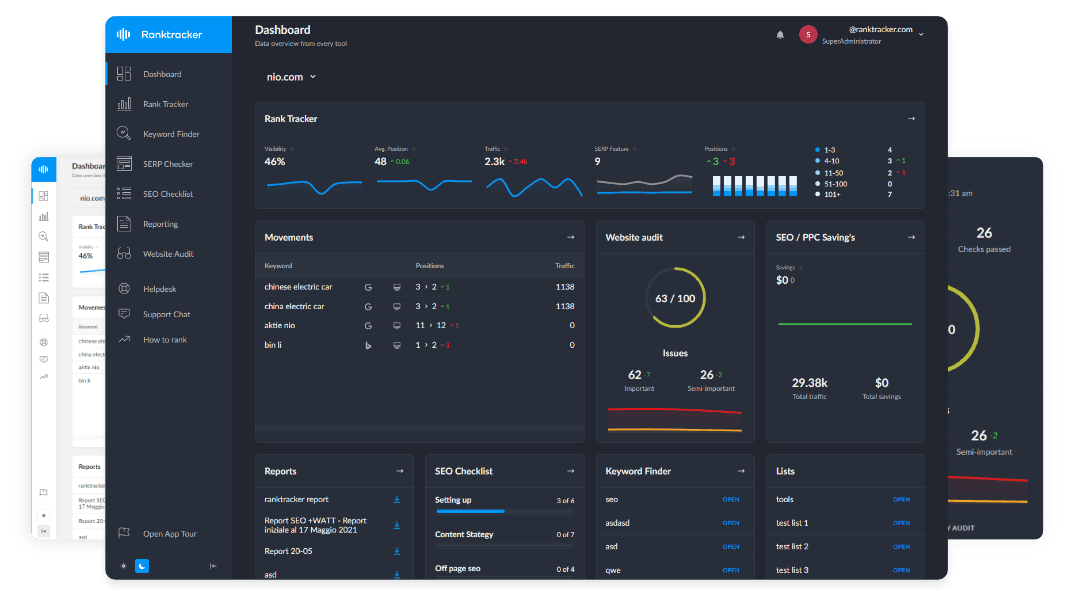

Die All-in-One-Plattform für effektives SEO

Hinter jedem erfolgreichen Unternehmen steht eine starke SEO-Kampagne. Aber bei den zahllosen Optimierungstools und -techniken, die zur Auswahl stehen, kann es schwierig sein, zu wissen, wo man anfangen soll. Nun, keine Angst mehr, denn ich habe genau das Richtige, um zu helfen. Ich präsentiere die Ranktracker All-in-One-Plattform für effektives SEO

Wir haben endlich die Registrierung zu Ranktracker absolut kostenlos geöffnet!

Ein kostenloses Konto erstellenOder melden Sie sich mit Ihren Anmeldedaten an

• Anbieter legen Wert auf hochwertige Pools statt auf große, nicht verifizierte Adressensammlungen.

Integration in SEO-Workflows

Suchorientierte Teams integrieren Zugriffstools nun direkt in Analyse- und Überwachungsaufgaben. Proxys unterstützen Rangüberprüfungen, Seitenaudits und die Beobachtung von Wettbewerbern, ohne Abwehrmechanismen auszulösen. Bei der Verfolgung von Leistungssignalen ist Zuverlässigkeit wichtiger als das reine Anfragevolumen.

Systeme belohnen Konsistenz, wodurch ein kontrollierter Zugriff unerlässlich wird. Moderne Workflows stimmen die Proxy-Nutzung auf Indizierungszyklen und Crawling-Erwartungen ab. Dieser Ansatz reduziert Störsignale und verbessert gleichzeitig die Genauigkeit der Erkenntnisse in allen Optimierungsprozessen.

Automatisierung im Einklang mit Compliance

• Ethische Rahmenbedingungen leiten die Einrichtung der Automatisierung, um die Nutzungsrichtlinien der Plattform zu respektieren

• Eine kontrollierte Anforderungsfrequenz reduziert das Risiko der Erkennung und gewährleistet gleichzeitig die Effizienz des Workflows.

• Eine transparente Konfiguration unterstützt die langfristige Zugriffsstabilität und Datenzuverlässigkeit.

Leistungskennzahlen, die jetzt wichtig sind

Traditionelle Kennzahlen wie Geschwindigkeit allein definieren nicht mehr den Wert. Stabilität, Erfolgsraten und Sitzungsdauer sind wichtiger geworden. Benutzer messen, wie gut sich der Zugriff in den normalen Datenverkehr einfügt.

Fehlerreduzierung und vorhersehbares Verhalten sind heute Zeichen für effektive Konfigurationen. Anbieter reagieren darauf mit einer Verbesserung der Routing-Logik und der Pool-Sauberkeit. Diese Kennzahlen passen besser zu den Zielen für einen sicheren Zugriff in sich weiterentwickelnden Umgebungen.

Nachhaltiger Zugriff in der Zukunft

Mit Blick auf die Zukunft hängt sicherer Zugriff eher von der Anpassung als von der Vermeidung ab. Durchdachte Konfiguration, ethische Beschaffung und realistische Verhaltensmuster bestimmen den Erfolg. Da Systeme immer intelligenter werden, müssen sich die Nutzer mit gleicher Sorgfalt anpassen.

Die Wahl von Lösungen, die Vertrauen und Konsistenz in den Vordergrund stellen, trägt dazu bei, die Kontinuität bei allen Aufgaben aufrechtzuerhalten. Für Teams, die Kosten und Qualität in Einklang bringen müssen, sind können günstige Wohnproxys in Kombination mit verantwortungsbewussten Nutzungspraktiken und realistischen Erwartungen immer noch einen Mehrwert bieten.

FAQ

Was macht den Zugang über Privatproxys heute zuverlässiger?

Sie spiegeln reale Nutzungsmuster wider und helfen dabei, dass Anfragen Verhaltensprüfungen reibungsloser durchlaufen.

Ist Geschwindigkeit bei der Auswahl eines Proxys immer noch wichtig?

Geschwindigkeit ist wichtig, aber Stabilität und Erfolgsraten beeinflussen die Ergebnisse jetzt stärker.

Wie unterstützt dies Optimierungsaufgaben?

Es ermöglicht eine genaue Überwachung und Analyse, ohne Abwehrsysteme auszulösen.

Kann die Automatisierung konform bleiben?

Ja, wenn Tempo, Absicht und Konfiguration den Plattformrichtlinien entsprechen.

Warum wird ethisches Sourcing betont?

Saubere Adressherkünfte reduzieren das Risiko und unterstützen die langfristige Kontinuität des Zugriffs.