Úvodní stránka

Kybernetické útoky jsou častější než kdy jindy. Hackeři se už nezaměřují jen na velké společnosti, ale v jejich hledáčku jsou i malé podniky. Jediné narušení může poškodit vaši pověst a výrazně ovlivnit vaše zisky.

Dobrá zpráva? Pomocí inteligentní správy zabezpečení sítě můžete převzít kontrolu. Zavedením správných opatření ochráníte citlivá data, včas zabráníte hrozbám a udržíte si náskok před hackery.

Tento blog vás provede realizovatelnými kroky k účinné ochraně vaší firmy.

Vaše síť vyžaduje silnější zabezpečení - dosáhneme ho!

Provádění komplexního hodnocení rizik

Znalost zranitelných míst sítě je zásadní. Důkladné posouzení rizik pomáhá odhalit slabá místa a chránit citlivá data.

- Provádějte pravidelné bezpečnostní audity, abyste odhalili skrytá rizika. Tyto audity mohou odhalit narušení bezpečnosti dříve, než přerostou v závažné problémy.

- Identifikovat potenciální zranitelnosti systémů, aplikací a zařízení. Tento prozíravý přístup zajišťuje včasné řešení problémů.

- Používejte vhodné nástroje pro analýzu hrozeb, abyste mohli účinně sledovat kybernetická rizika. Přesné údaje mohou mít zásadní vliv na prevenci.

- Sladění s normami ISO pro posílení obranné struktury sítě. DataGuard vykazuje bezchybnou stoprocentní úspěšnost při takových auditech - důkaz, že preciznost se vyplácí.

- Vyhodnocujte aktiva důležitá pro chod podniku při prověrkách řízení rizik. Znalost toho, co je v sázce, usnadňuje rozhodování v případě výskytu hrozeb.

- Řešení vyvíjejících se kybernetických hrozeb pravidelnou aktualizací hodnotících metod. Zpoždění vytváří příležitosti k útokům.

- Začlenit identifikaci zranitelností do běžných procesů v celé společnosti. Tím se zvýší stupeň pečlivosti, aniž by se zasahovalo do provozu.

- Pokračujte ve zlepšování zabezpečení na základě výsledků předchozího hodnocení. Průběžné úpravy zajišťují trvalou ochranu proti pokročilým hackerům.

Zavedení přísných opatření pro řízení přístupu

Omezte přístup pouze na osoby, které jej skutečně potřebují. Uplatňování zásad nejmenšího oprávnění zajistí, že zaměstnanci budou mít pouze nezbytná oprávnění k plnění svých úkolů a nic dalšího.

Jason Firch, zakladatel společnosti PurpleSec, upozorňuje na to, jak se drobné nedostatky v kontrole přístupu mohou změnit ve významná rizika.

"Nulová důvěra je víc než jen termín - je to základní přístup k zabezpečení," tvrdí. Zavedení vícefaktorového ověřování pro všechny kritické účty. Sledujte a zaznamenávejte každý požadavek na přístup, schválení nebo zamítnutí, abyste zjistili nesrovnalosti.

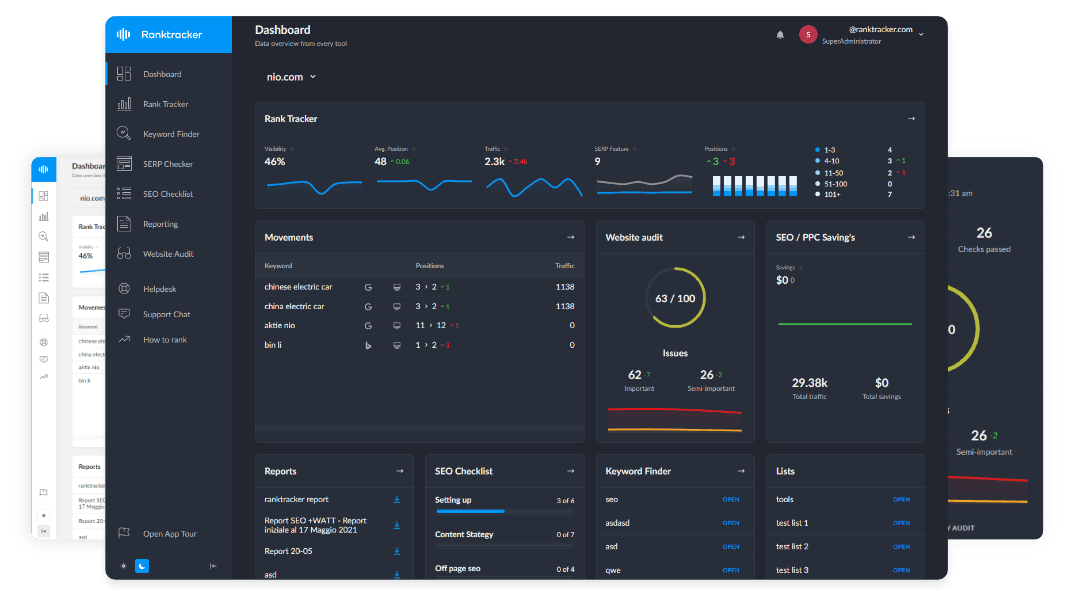

Univerzální platforma pro efektivní SEO

Za každým úspěšným podnikem stojí silná kampaň SEO. Vzhledem k nesčetným optimalizačním nástrojům a technikám je však těžké zjistit, kde začít. No, už se nebojte, protože mám pro vás přesně to, co vám pomůže. Představuji vám komplexní platformu Ranktracker pro efektivní SEO.

Konečně jsme otevřeli registraci do nástroje Ranktracker zcela zdarma!

Vytvoření bezplatného účtuNebo se přihlaste pomocí svých přihlašovacích údajů

Pravidelná kontrola těchto záznamů představuje další pojistku proti případným porušením. Společnosti jako https://ftiservices.com/ pomáhají implementovat bezpečnostní rámce Zero Trust a řešení pro správu identit k prosazení přísných zásad řízení přístupu.

Pravidelná aktualizace a záplatování systémů

Správné řízení přístupu je zásadní, ale slabiny systému mohou vaši síť stále odhalit. Pravidelné aktualizace pomáhají udržet hrozby, jako jsou například zero-day exploity, na uzdě.

- Testujte a aplikujte bezpečnostní záplaty ihned po jejich vydání dodavatelem, abyste se vyhnuli prodlevám, kterých by mohli útočníci využít.

- Automatizujte aktualizace softwaru ve všech systémech, abyste eliminovali lidské chyby a mezery v plánech správy záplat.

- Dodržujte pokyny dodavatele pro záplatování a údržbu softwaru, abyste účinně dodržovali bezpečnostní standardy systému.

- Neprodleně řešte zranitelnosti nultého dne sledováním oznámení od spolehlivých subjektů kybernetické bezpečnosti nebo poskytovatelů řešení.

- Naplánujte rutinní kontroly údržby, abyste zjistili nezáplatované oblasti, které by mohly sloužit jako přístupové body pro kyberzločince.

- Omezte oprávnění zaměstnanců a schvalujte aplikace, aby zastaralý nebo nepodporovaný software nezůstal v provozu bez povšimnutí.

- Pomocí nástrojů pro správu zranitelností určete priority kritických záplat na základě úrovně rizika specifické pro vaše podnikové prostředí.

- Udržujte záznamy o všech provedených aktualizačních činnostech a zajistěte, aby během procesu nebyl vynechán žádný podstatný krok.

Zavedení proaktivního sledování hrozeb

Základem je aktualizace systémů, ale výsledek je zajištěn tím, že zůstanete o krok napřed před kybernetickými hrozbami. Centralizovaná řešení EDR (Endpoint Detection Response) zasílají upozornění v reálném čase a pomáhají předcházet útokům dříve, než se rozšíří.

Nástroje jako SIEM (Security Information and Event Management) shromažďují informace o hrozbách a rychle identifikují rizika skrytá v síti. Navštivte AT-NET a získejte odborná řešení, která kombinují technologie EDR a SIEM a pomáhají podnikům udržet si náskok před vyvíjejícími se hrozbami.

Systémy detekce a prevence narušení (IDS/IPS) identifikují neobvyklé aktivity a blokují pokusy o zneužití. Automatizované reakce zkracují reakční dobu při bezpečnostních incidentech. Důkladné monitorování sítě zajišťuje, že každý kout vašeho systému zůstane stejně bezpečný jako dobře střežený trezor.

Školení zaměstnanců o kybernetické bezpečnosti

Posílení monitorování hrozeb je jen polovina úspěchu, připraveni musí být i zaměstnanci. Proškolte zaměstnance v oblasti kybernetické bezpečnosti, abyste snížili rizika způsobená lidskou chybou. Hackeři se často zaměřují na zaměstnance pomocí phishingových podvodů, jejichž cílem je krádež citlivých údajů nebo průnik do systémů.

Pravidelně provádějte školení o phishingu a simulujte realistické scénáře, abyste otestovali dobu reakce a rozhodovací schopnosti. Firmy jako Canon a Burger King spoléhají na strukturované bezpečnostní programy, které zvyšují odolnost zaměstnanců proti kybernetickým útokům. Bezpečnostní školení pro zaměstnance jim pomáhá rozpoznat varovné signály dříve, než je pozdě. Naučte svůj tým bezpečným e-mailovým postupům, například vyhýbat se podezřelým odkazům nebo přílohám.

Vzdělávejte zaměstnance v oblasti udržování bezpečných hesel a ochrany firemních zařízení při práci na dálku. Vzdělávání zaměstnanců přímo zabraňuje nákladným chybám, jako je nevědomé sdílení důvěrných informací s neznámými zdroji. Efektivní školení zajistí, že se každý bude podílet na ochraně podnikových operací před možným narušením.

Zabezpečení koncových bodů a zařízení

Instalace platforem pro ochranu koncových bodů (EPP) a řešení pro detekci koncových bodů a reakci na ně (EDR). Tyto nástroje chrání zařízení před malwarem, ransomwarem a dalšími kybernetickými hrozbami. Vybavte své systémy silným antivirovým softwarem, abyste posílili úsilí o ochranu před hrozbami.

Systémy centralizované ochrany zjednodušují zabezpečení sítě pro větší podniky. Přidejte funkce prevence ztráty dat, abyste zabránili úniku citlivých informací. Pravidelně provádějte kontroly správy zranitelností, abyste odhalili slabá místa v zabezpečení zařízení dříve, než je odhalí útočníci.

Využití segmentace sítě pro lepší kontrolu

Segmentace sítí posiluje zabezpečení a omezuje hrozby. Rozdělení sítě zabraňuje útočníkům v případě narušení volně se pohybovat. Například izolace citlivých zákaznických dat v jednom segmentu přidává další vrstvu ochrany. Tento přístup zastaví potenciální škody v jejich počátku. Nastavte firewally, které tyto segmenty ochrání. Pokročilé brány firewall a brány firewall pro webové aplikace rychle identifikují neobvyklé aktivity. Použití architektury Zero Trust toto nastavení vylepšuje tím, že před povolením přístupu ověřuje každé pověření. Řešení IBM také podporují přesnou segmentaci pro podniky, které vyžadují pokročilé kontrolní nástroje.

Vypracování spolehlivého plánu obnovy po havárii

Přiřaďte správce zálohování, který bude dohlížet na obnovu dat. Tato osoba by měla zajistit pravidelné ukládání kopií kritických souborů na bezpečných místech. Stanovte jasné cíle bodu obnovy (RPO) a cíle doby obnovy (RTO). Rozhodněte například, jak velká ztráta dat je přijatelná nebo jak rychle se musí systémy po výpadku vrátit do provozu.

Pravidelně provádějte cvičení obnovy po havárii, abyste otestovali připravenost. Pomocí těchto testů zjistěte nedostatky v plánech připravenosti na mimořádné události. Vytvořte zásady pro ochranu citlivých souborů během krizových situací. Zaměřte se na zachování provozu podniku včasným vytvořením silných strategií krizového plánování.

Využití šifrování k ochraně citlivých dat

Šifrování citlivých obchodních dat, aby se zabránilo neoprávněnému přístupu. Šifrovací metody mění informace na nečitelný kód a zajišťují ochranu soukromí. Sofistikované šifrovací nástroje IBM dokáží účinně zabezpečit komunikaci a chránit důvěrné informace. Ukládání zašifrovaných souborů přidává další vrstvu kybernetické bezpečnosti proti potenciálnímu narušení.

Chraňte údaje o zákaznících, finanční záznamy a data zaměstnanců jejich šifrováním před sdílením nebo uložením. Nástroje pro šifrování dat pomáhají udržovat bezpečnou komunikaci napříč týmy a zároveň podporují bezproblémový chod podniku. Tento krok výrazně posiluje celkové zabezpečení dat ve firmách všech velikostí.

Průběžný audit a zlepšování bezpečnostních opatření

Průběžná kontrola zabezpečení pomáhá zachytit rizika dříve, než se rozrostou. Podniky to musí považovat za trvalou prioritu pro posílení obrany.

- Provádějte pravidelná hodnocení zabezpečení. Tím zjistíte slabá místa ve vašich systémech a procesech. Včasné odstranění nedostatků sníží potenciální hrozby.

- Používejte nástroje pro detekci zranitelností. Automatizovaný software vyhledává slabá místa v reálném čase, čímž zvyšuje rychlost a přesnost reakce.

- Často plánujte penetrační testy. Najměte si etické hackery, kteří budou simulovat útoky a odhalovat skryté nedostatky ve firemní obraně.

- Sledování systémů 24 hodin denně, 7 dní v týdnu pomocí nástrojů SIEM. Ty zkracují dobu odezvy včasným odhalením hrozeb a okamžitým vydáním upozornění.

- Aktualizace bezpečnostních kontrol na základě zjištění. Průběžně upravujte opatření s ohledem na nové zranitelnosti nebo metody kybernetických útoků.

- Neustále zdokonalujte plány reakce na incidenty. Pravidelně cvičte nácviky, aby váš tým reagoval rychleji p�ři skutečných narušeních.

- Sledování výsledků auditů v průběhu času. Vyhodnocujte trendy a vyvíjejte strategie, které ještě více snižují rizika.

- Zdokumentujte všechny změny provedené po revizích. Přehledné záznamy pomáhají měřit pokrok a účinně řídit budoucí aktualizace.

- Zapojte klíčové zúčastněné strany do revizí a revizí. Zapojení více úhlů pohledu zlepšuje rozhodování týkající se řízení rizik.

- Každoročně nebo v případě potřeby častěji kontrolujte soulad s předpisy, jako je GDPR nebo HIPAA, a zajistěte, aby nedošlo k žádným sankcím.

Závěr

Důkladná správa zabezpečení sítě chrání vaši firmu a pověst. Malé kroky, jako je nastavení přísnějších kontrol přístupu, přinášejí velkou hodnotu. Školte zaměstnance o hrozbách, aby byli stále ve střehu. Pravidelné kontroly a aktualizace odstraní nedostatky dříve, než je objeví hackeři. Buďte ve střehu, zůstaňte chráněni - je to lepší než uklízet nepořádek!